Чи можна відновити дані із зашифрованого сховища?

Мабуть, не секрет, що сучасне суспільство надміру покладається на цифрові технології. Тому безпека конфіденційної інформації є предметом підвищеного занепокоєння. Не тільки підприємства та установи, але і домашні користувачі стають все пильнішими, коли справа йде про захист цінних даних. Інформація про клієнтів, секрети компаній, об'єкти інтелектуальної власності, бухгалтерія або будь-які персональні дані, такі як особиста, медична та фінансова інформація, дуже вразливі до кібератак, особливо якщо не вживати жодних заходів щодо їх попередження. У зв'язку з цим, все більше і більше людей застосовують інструменти шифрування на пристроях зберігання. Вони виконують математичні розрахунки для кодування даних і забезпечують їх нечитабельність для сторонніх осіб. Водночас такі файли залишаються незахищеними від збоїв або пошкоджень у самій системі, не кажучи вже про ризики втрати даних, пов'язані безпосередньо із впровадженням цієї технології. Існує навіть поширена думка, що зашифровані дані не можна відновити. Але насправді, хоча шифрування й ускладнює процес відновлення, в більшості випадків він залишається здійсненним.

Особливості відновлення даних із зашифрованих сховищ

Інструменти шифрування перетворюють дані в зашифрований текст, який можна розблокувати лише за допомогою спеціальних даних дешифрування, зазвичай пароля або унікальної послідовності символів – так званого ключа дешифрування. Відсутність цієї інформації унеможливлює розшифрування диска як авторизованим користувачем, так і утилітою для відновлення даних. Крім того, кожен інструмент шифрування "резервує" певну область на сховищі, яке має бути зашифроване, для зберігання спеціальних метаданих, необхідних для виконання процедури дешифрування. Хоча розташування та вміст цієї області можуть бути різними, в залежності від інструменту для шифрування, який застосовується у конкретному випадку, у разі її пошкодження або перезапису, незалежно від причини, зашифровані дані стає неможливо розшифрувати, тобто вони стають недоступними для будь-якого програмного забезпечення та навіть для авторизованих користувачів, які мають правильний пароль або відповідний ключ відновлення.

Якщо ж у вас є правильний пароль/ключ розшифрування, а критичні метадані не зазнали серйозного ушкодження, як правило, є досить високі шанси врятувати файли із зашифрованого диска. Проте є ще кілька факторів, які слід враховувати при роботі з такими носіями даних:

- Якщо сховище даних має пошкоджені сектори (незалежно від того, зашифроване воно чи ні), настійно радимо клонувати його та працювати з його образом диска. Справа в тому, що кількість пошкоджених секторів має тенденцію до збільшення під час роботи пристрою і неможливо передбачити, яка область на накопичувачі постраждає наступною (наприклад, це може бути та, що містить метадані, критично важливі для розшифровки сховища). Те саме стосується дисків великої ємності з низькою продуктивністю – диск може не витримати навантаження та вийти з ладу під час процедури, що ускладнить або навіть унеможливить відновлення даних з нього.

Попередження: Будь ласка, ознайомтесь із особливостями процесу створення образів дефектних дисків.

- Якщо ви не впевнені, що у вас правильний пароль/ключ для розшифрування, не намагайтеся розшифрувати диск в операційній системі, оскільки він може заблокуватись після кількох невдалих спроб. Замість цього скористайтесь методами дешифрування, які пропонує програмне забезпечення для відновлення даних: воно звертається до фізичного пристрою та емулює його роботу, що дозволяє вгадати пароль методом виключення.

- Після перезапису дані стають невідновлюваними. У цьому контексті пам'ятайте, що перезапис відбувається не завжди через дії користувача, який перезаписує дані, зберігаючи нову інформацію на диску. Ваші втрачені або видалені файли також можуть бути перезаписані в результаті звичайної роботи ОС, не кажучи вже про команду TRIM, що автоматично виконується на накопичувачах SSD, використання програм для подрібнення або повне форматування диска.

- Якщо шифрування було активовано на системному диску в macOS 10.13 High Sierra та пізніших версіях, щоб уможливити відновлення даних із нього, вам потрібно буде відключити Захист цілісності системи (SIP), як показано в статті Розблокування доступу до дисків macOS. Також зауважте, що процедура неможлива для внутрішніх дисків Mac, які використовують мікросхеми захисту Apple Silicon (M1 чи пізніші) або T2 від Apple.

- Перш ніж намагатися розшифрувати та відновити дані самостійно, переконайтеся, що ваш накопичувач справний. Якщо ви підозрюєте будь-яке фізичне пошкодження, будь ласка, віднесіть його до надійного центру відновлення даних, оскільки за таких обставин спроби відновити інформацію власноруч можуть погіршити ситуацію та остаточно пошкодити ваше сховище, не залишаючи можливості полагодити його.

Як відновити файли із зашифрованого пристрою зберігання даних?

Якщо дані були втрачені із зашифрованого диска після логічного збою, наприклад, через несподіване відключення системи, відмови ОС або випадкове видалення, але у вас все ще є принаймні один з елементів захисту, наданих утилітою шифрування (пароль, ключ відновлення, ключовий файл і т. д.), правильний інструмент для відновлення даних може легко повернути відсутні файли. Компанія SysDev Laboratories провела численні дослідження в цій області, вивчаючи технології, що стоять за різними утилітами шифрування, і втілила результати цих досліджень у програмних рішеннях UFS Explorer і Recovery Explorer. Програми використовують ефективні методи дешифрування для більшості популярних методів шифрування, таких як BitLocker, LUKS (обидві версії: LUKS1 та LUKS2), TrueCrypt, VeraCrypt, FileVault 2 і шифрування APFS, дозволяючи користувачеві розблокувати сховище безпосередньо в інтерфейсі програми та працювати з ним так само, як з будь-яким незашифрованим пристроєм.

Щоб відновити файли з зашифрованого тому за допомогою UFS Explorer Professional Recovery, виконайте такі дії:

-

Завантажте та встановіть додаток на комп'ютер. Ваша операційна система повинна відповідати версії програми.

Підказка: Якщо у вас виникли труднощі з установкою утиліти, зверніться до посібника зі встановлення UFS Explorer Professional Recovery.

-

Під'єднайте зашифрований пристрій до комп'ютера. За можливості використовуйте найшвидший із доступних інтерфейсів.

Підказка: Якщо потрібно підключити внутрішній жорсткий диск від іншого комп'ютера, приєднайте диск до материнської плати ПК або підключіть його як зовнішній пристрій за допомогою адаптера USB до SATA/IDE.

-

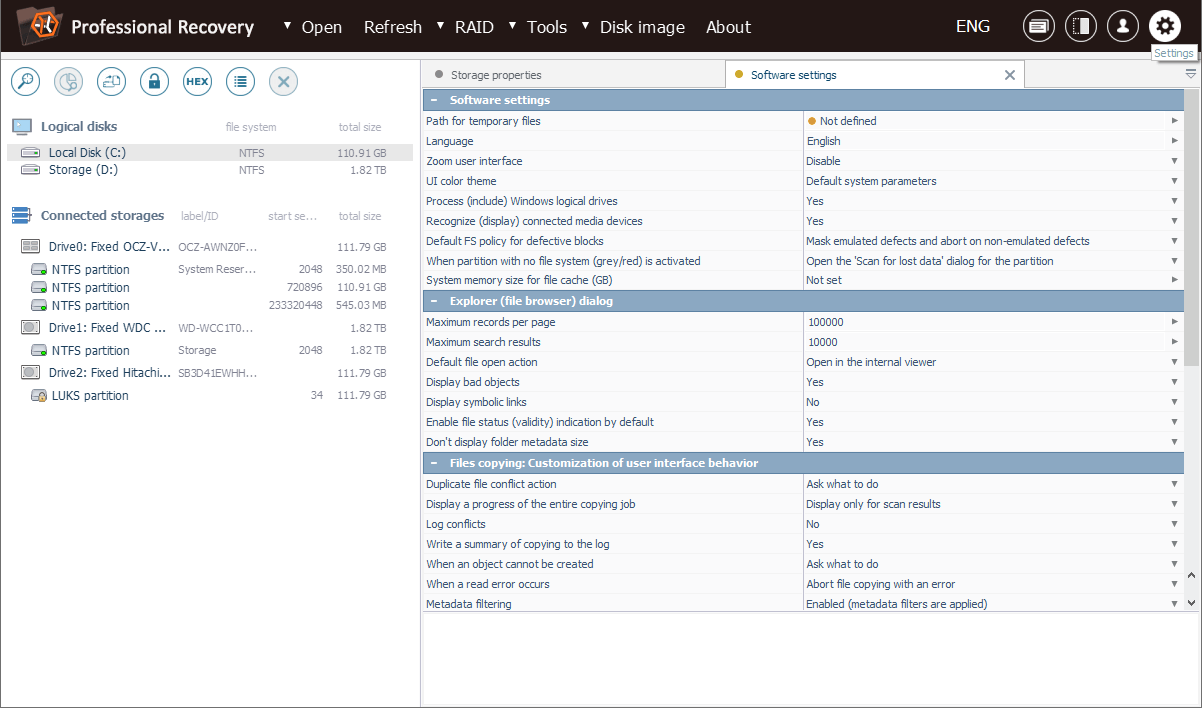

Запустіть програму і при необхідності змініть її параметри у відповідній вкладці.

-

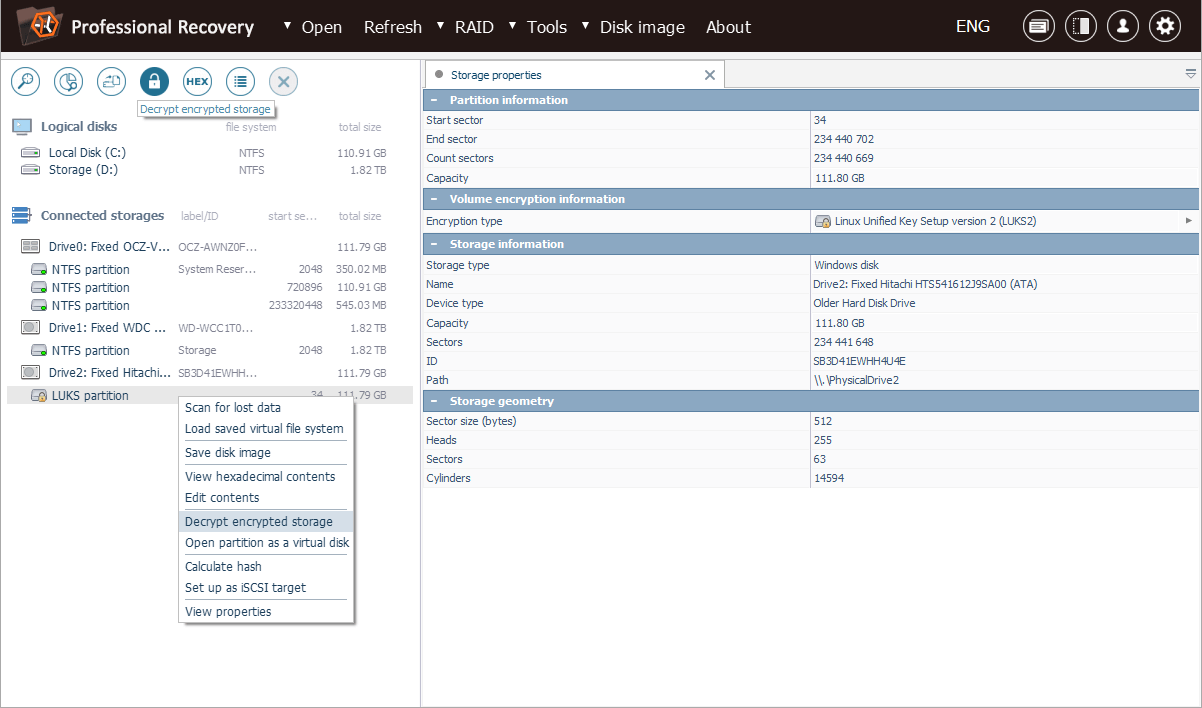

Знайдіть зашифрований диск/том серед опцій підключених сховищ у лівій панелі головного екрану. Зазвичай його можна ідентифікувати за жовтою іконкою у вигляді замка. У нашому випадку як приклад використовується том, зашифрований за допомогою LUKS. Відкрийте контекстне меню і виберіть "Розшифрувати дані".

Зверніть увагу: Якщо ви маєте справу з розділом HFS+, зашифрованим за допомогою FileVault 2, виберіть "Відкрити як Apple Core Storage" з контекстного меню.

Підказка: Якщо ви бажаєте дізнатись більше про те, як різні накопичувачі та томи позначаються в інтерфейсі UFS Explorer, зверніться до статті Ідентифікація різних сховищ та технологій.

-

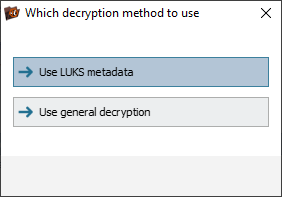

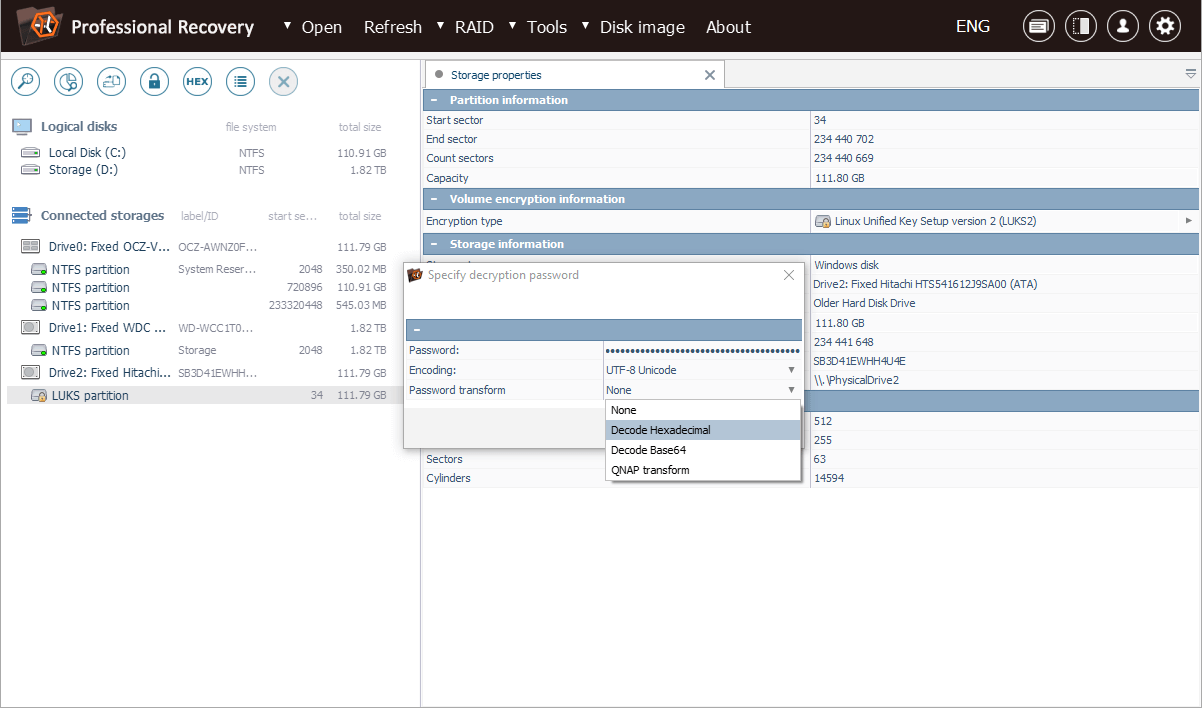

Оберіть метод розшифрування, що відповідає застосованій технології шифрування, і вкажіть правильний пароль користувача або скопіюйте ключ відновлення з файлу і вставте його в поле.

Якщо пароль з певної причини містить недруковані символи, його треба вказати як шістнадцятковий код, а "Трансформація пароля" має бути активована як "Декодувати шістнадцятковий".

-

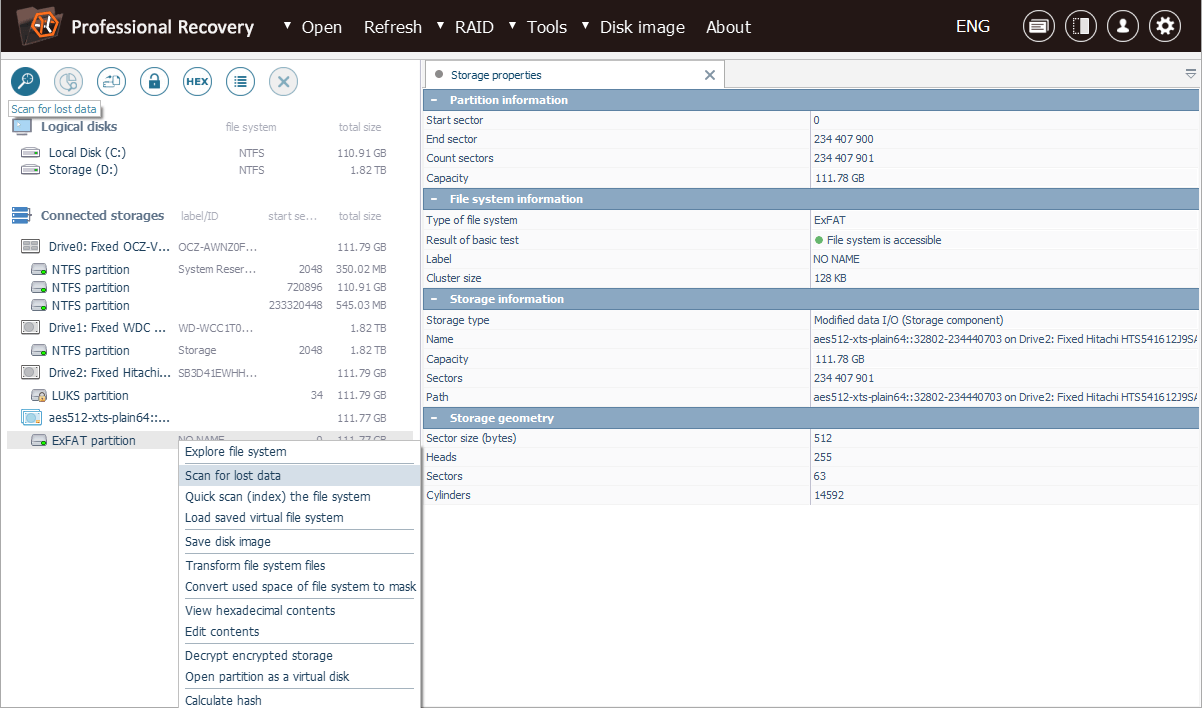

Після розшифрування програма змонтує том та відобразить його у списку підключених сховищ. Виберіть його (у нашому випадку це розділ exFAT) і запустіть його сканування на наявність втрачених даних за допомогою відповідної опції з панелі інструментів просто над списком виявлених сховищ або з контекстного меню сховища.

Підказка: Щоб дізнатись більше про файлові системи та їх типи, зверніться до основ файлових систем.

-

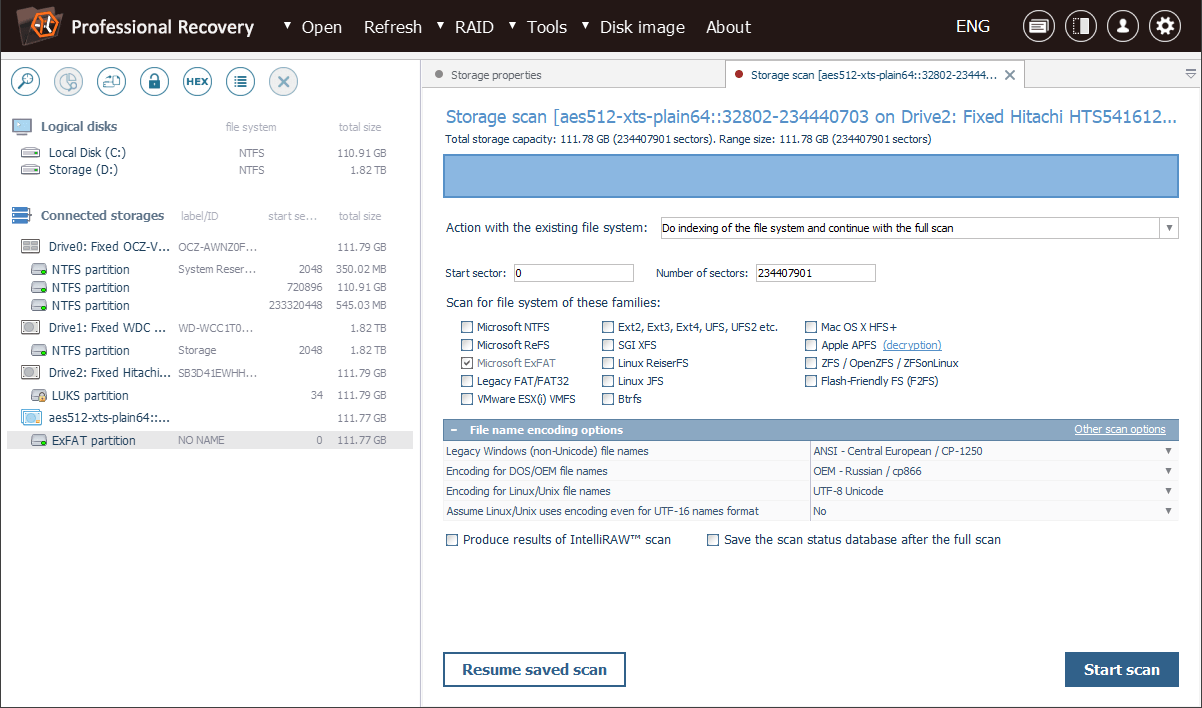

Вкажіть необхідні параметри сканування. Якщо ви впевнені щодо типу файлової системи, скасуйте вибір інших файлових систем. Після цього натисніть "Почати сканування" і дочекайтеся завершення процесу.

Підказка: Якщо ви потребуєте допомоги із налаштуванням процедури сканування, зверніться до інструкції щодо виконання сканування сховища.

-

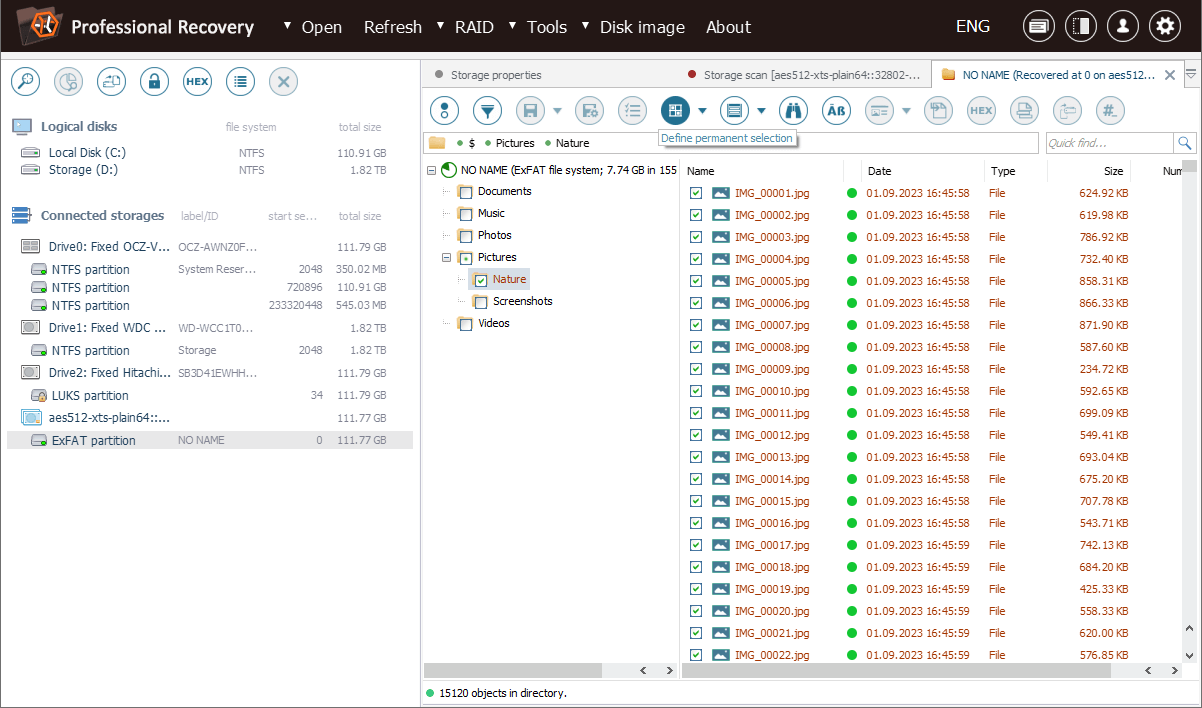

Ознайомтесь із представленим результатом файлової системи: ви можете сортувати файли за іменем, датою, типом, використовувати швидкий або розширений пошук і переглядати зображення, відео, аудіо або PDF-документи. Після цього натисніть "Вибрати файли та папки" і оберіть елементи, які ви хочете скопіювати, поставивши галочки поруч з ними.

Підказка: Інформація, надана в Оцінці та збереженні результатів відновлення даних, може полегшити вам роботу з отриманими папками та файлами.

-

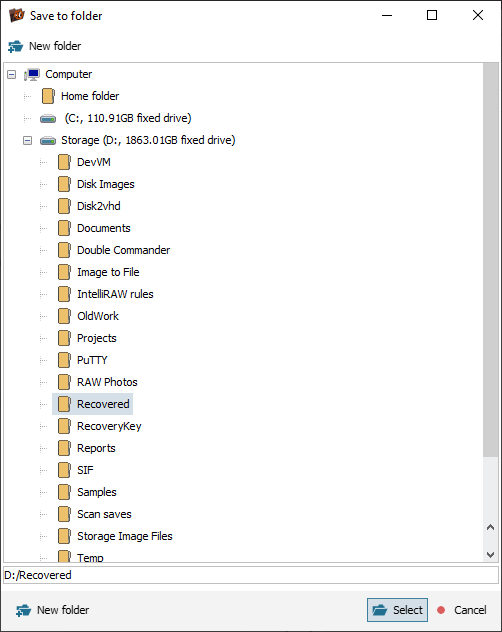

Натисніть кнопку "Зберегти виділене" і оберіть папку призначення для цих файлів у спливаючому вікні. Переконайтеся, що ви зберігаєте їх на логічний диск, відмінний від того, з якого вони відновлюються. Інакше поточні дані на накопичувачі будуть перезаписані без шансів на їх відновлення у подальшому.

Підказка: Загальний процес відновлення файлів, втрачених або видалених зі сховищ, захищених спеціальними технологіями, також демонструється в статтях, присвячених відновленню даних із томів, зашифрованих за допомогою LUKS, BitLocker та APFS.

Останнє оновлення: 05 червня 2024