Розшифрування зашифрованих сховищ у UFS Explorer

Шифрування стало рутинним викликом як для фахівців з відновлення даних, так і для експертів цифрової криміналістики, які нерідко мають справу з носіями, захищеними за допомогою різних технологій шифрування. Хоча шифрування як таке не заважає відновленню даних, воно може спричинити певні складнощі в процесі: зашифровані дані мають безладний вигляд, допоки не будуть введені та належним чином не застосовані правильні облікові дані (наприклад, пароль або ключ шифрування) для розблокування сховища. За даних обставин відкрити таке сховище в його рідному середовищі може бути проблематично. Ба більше, спроба зробити це може змінити поточний вміст на носії, порушивши таким чином цілісність втрачених даних.

У таких випадках розшифрування часто "доручається" програмному забезпеченню для відновлення даних. Однак успіх цієї операції залежить від кількох критично важливих факторів:

Це не має бути апаратне шифрування (наприклад, за допомогою чіпу TPM, Apple Silicon);

Мають бути відомі пароль або ключ шифрування;

Важливі метадані шифрування (заголовки, контейнери ключів тощо) мають бути неушкодженими або такими, що їх можна відновити.

Кожна система шифрування має власну архітектуру, яка визначає, як зберігаються ключі, як організовуються метадані та як має виконуватися процес розшифрування. Тому програмне забезпечення для відновлення даних має підтримувати конкретний метод шифрування, щоб мати змогу виявити зашифрований з його допомогою том, знайти та інтерпретувати його метадані, застосувати відповідний механізм розшифрування та відтворити розшифровану файлову систему.

Базові інструменти для відновлення даних зазвичай підтримують лише кілька розповсюджених схем шифрування, таких як BitLocker у Windows або APFS під Apple, і не призначені для роботи з менш поширеними форматами, як-от LUKS на Linux або VeraCrypt. На відміну від них, редакції Professional та Technician UFS Explorer сумісні з широким розмаїттям зашифрованих сховищ та виконують розшифрування у неруйнівний спосіб у режимі лише читання. Програмне забезпечення автоматично виявляє підтримувані технології шифрування та відповідним чином їх позначає в інтерфейсі. Потім користувачі можуть ввести необхідні облікові дані просто у програмі, щоб розблокувати доступ до сховища. За необхідності програмне забезпечення також може застосувати відповідні перетворення до пароля або ключа (наприклад, як у випадку LUKS на пристроях NAS від Synology або QNAP). Після розшифрування файлова система стає доступною для подальшої обробки та відновлення даних, як і будь-який звичайний розділ.

Наразі програмне забезпечення підтримує наступні схеми шифрування:

Типове повнодискове шифрування

BitLocker (Windows)

FileVault 2 (macOS)

Шифрування APFS, FileVault (macOS)

LUKS1 та LUKS2 (Linux або користувацькі реалізації)

TrueCrypt та VeraCrypt (на різних платформах)

Softraid з власним "рідним" шифруванням (OpenBSD)

Повнодискове шифрування GELI (FreeBSD/застаріла FreeNAS)

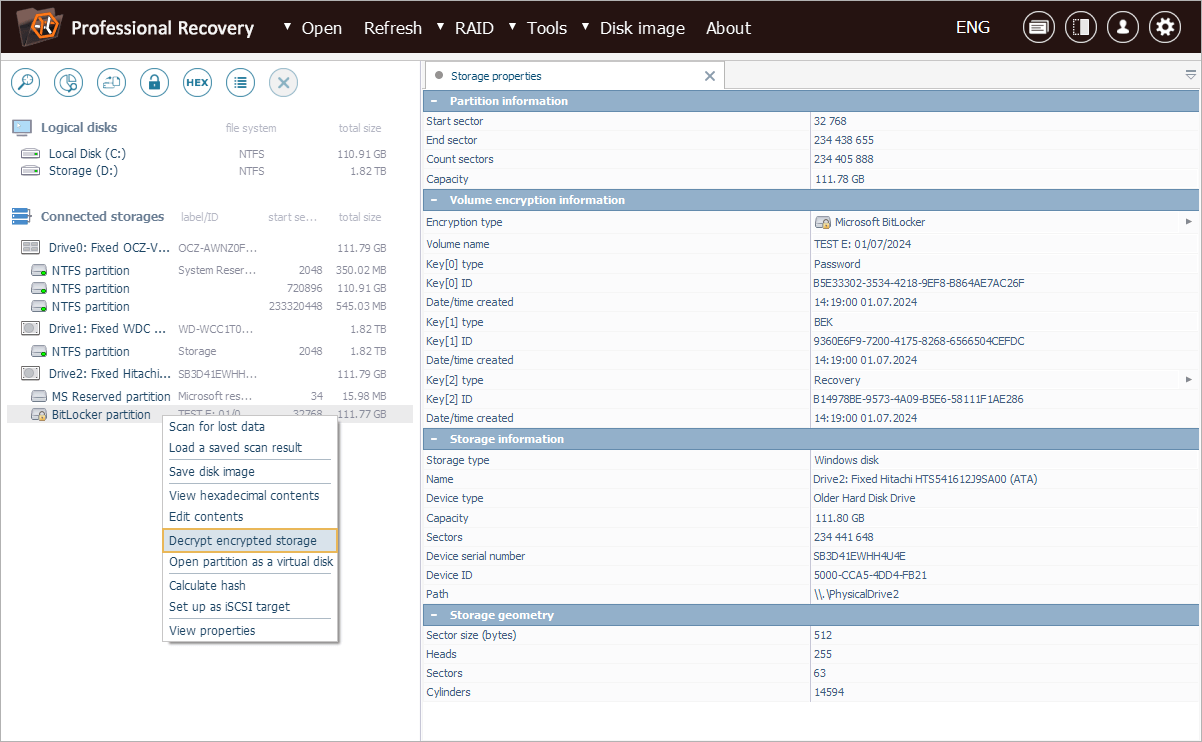

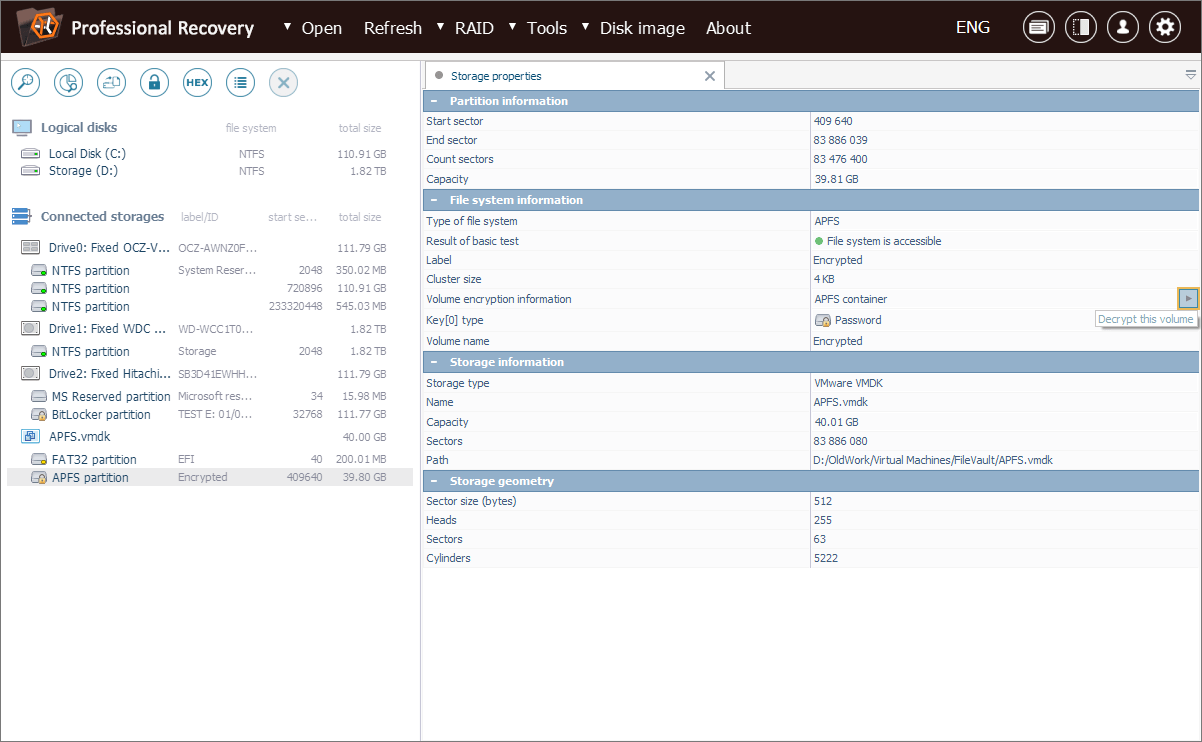

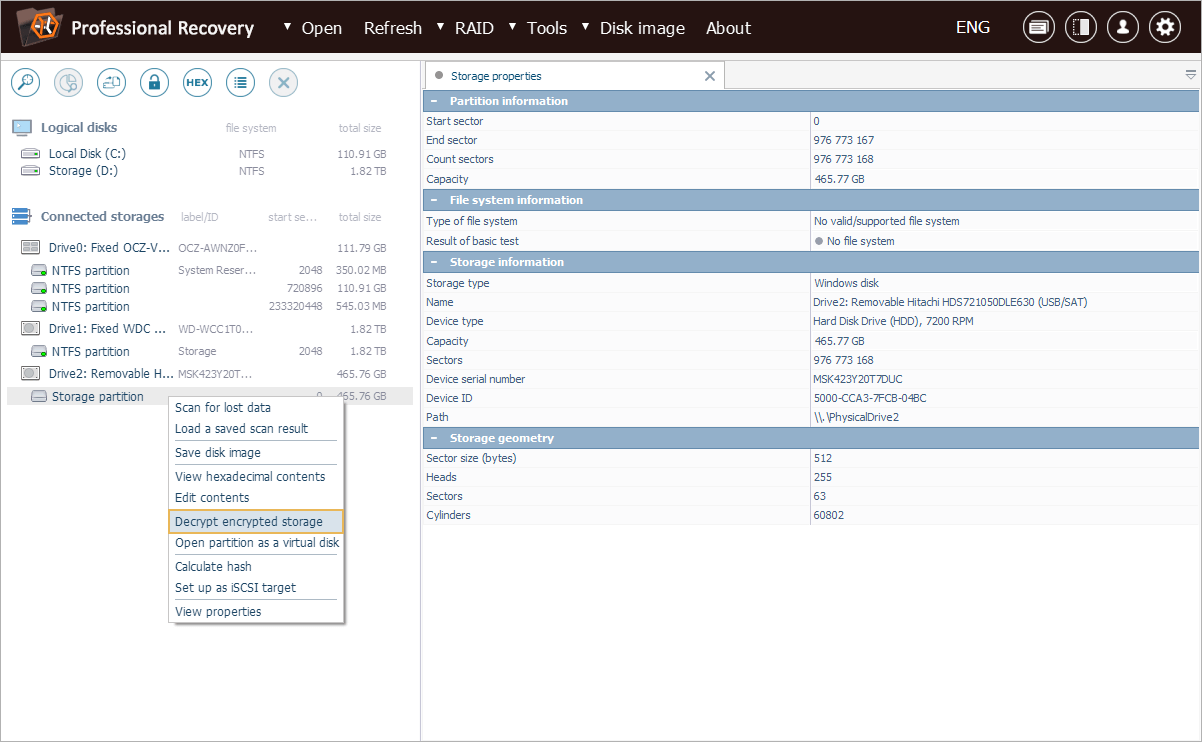

Ця функція реалізована в інтерфейсі через інструмент "Розшифрувати дані" у контекстному меню вибраного накопичувача або розділу.

Крім того, розшифрування можна запустити і просто натиснувши на позначку шифрування поруч зі сховищем у списку.

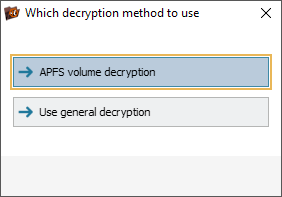

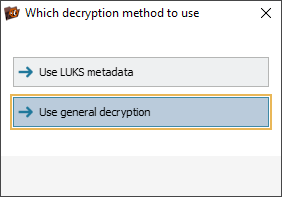

Якщо програмне забезпечення розпізнає технологію шифрування, воно пропонує користувачеві застосувати відповідний метод розшифрування.

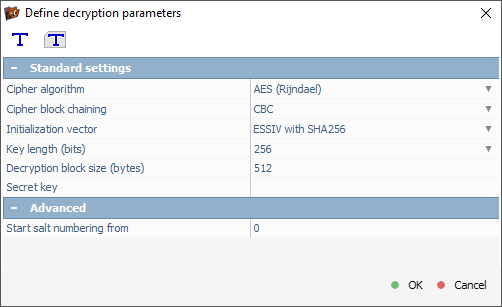

В іншому разі користувач може обрати загальну процедуру розшифрування.

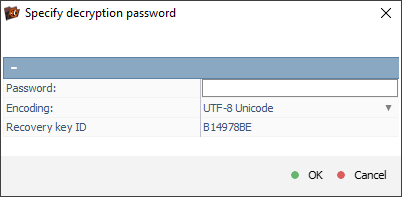

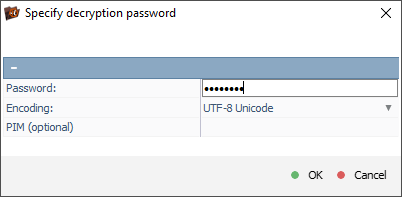

Діалогове вікно розшифрування автоматично адаптується до застосованої технології шифрування. Залежно від типу шифрування, це вікно може містити такі параметри, як пароль або парольна фраза, кодування символів, що має бути застосоване, ключ відновлення, налаштування перетворення, шлях до зовнішнього файлу ключа тощо.

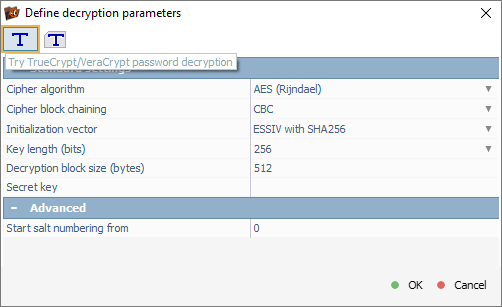

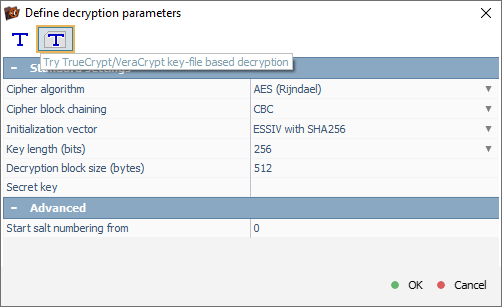

З іншого боку, діалогове вікно налаштування загальної процедури розшифрування надає повний контроль над процесом розшифрування за допомогою розширених криптографічних параметрів. До них належать алгоритм шифрування (наприклад, AES, Serpent, Twofish, Blowfish), режим ланцюжка блоків шифрування (CBC, ECB, XTS), вектор ініціалізації, довжина ключа (128, 192 або 256 бітів), розмір блоку розшифрування (у байтах) та фактичний криптографічний ключ, необхідний для розблокування даних.

Тепер давайте розглянемо приклад реального застосування цього інструменту для розшифрування тому, зашифрованого за допомогою VeraCrypt.

Клієнт випадково видалив кілька важливих робочих проектів із зовнішнього жорсткого диска. Задля забезпечення конфіденційності весь диск був зашифрований за допомогою VeraCrypt. Клієнт знає пароль шифрування та надав його нашому фахівцю. У процесі шифрування не використовувався ані файл ключа, ані PIM (Personal Iterations Multiplier).

Перш ніж розпочати відновлення даних зі сховища, його потрібно належним чином розшифрувати. Зрозуміло, що ми не ризикуємо монтувати диск у працюючій системі, оскільки це може перезаписати видалені дані. Натомість ми підключаємо цифровий носій до нашої робочої станції та запускаємо UFS Explorer.

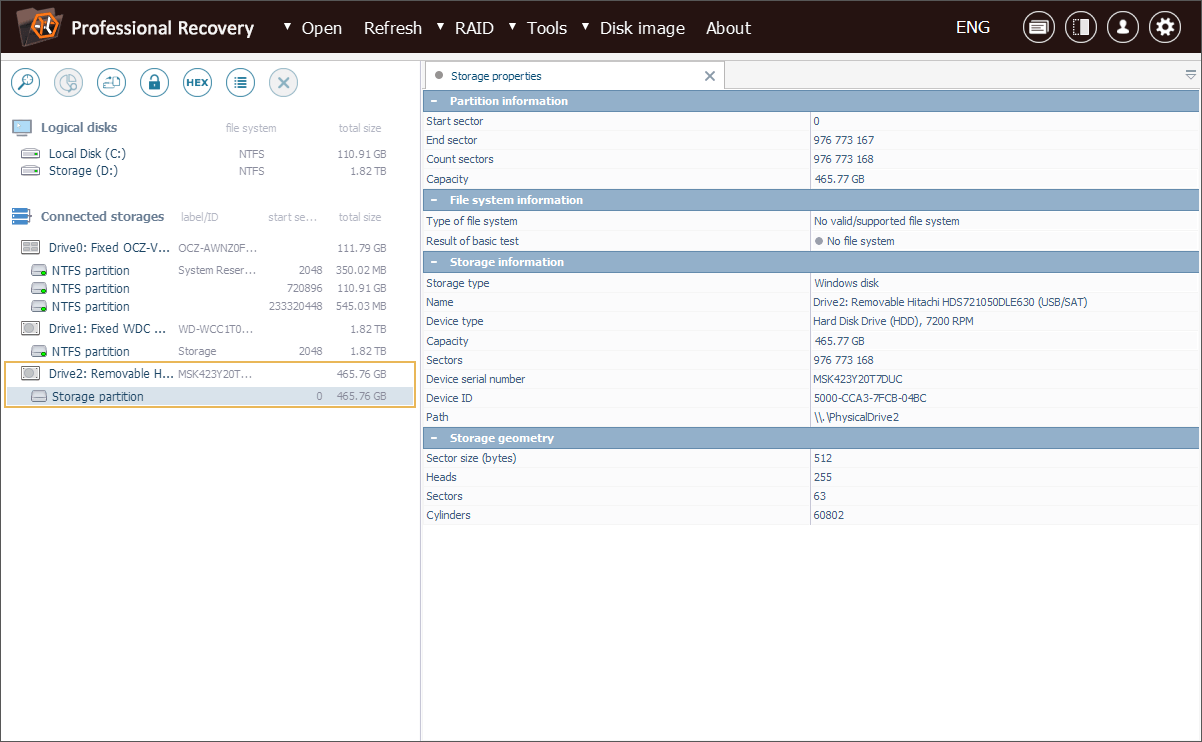

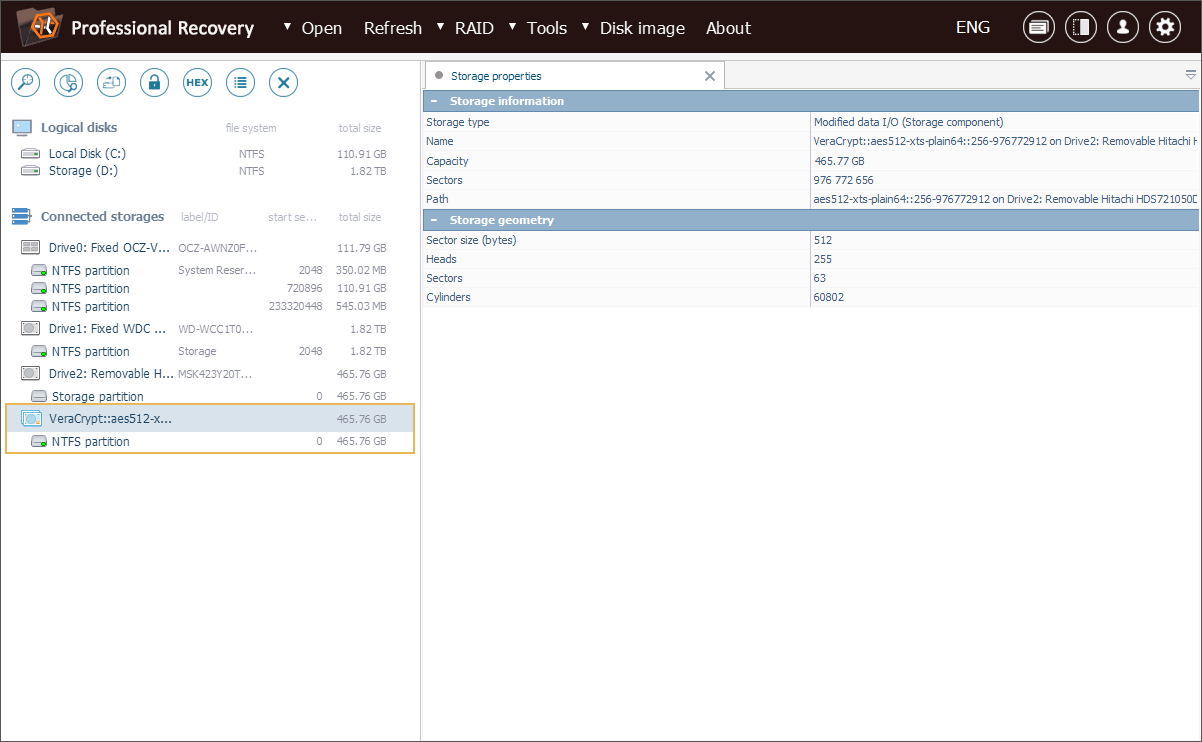

Програмне забезпечення виявило диск, але відображає його як такий, що не має створених розділів.

Це не помилка, оскільки, на відміну від BitLocker або LUKS, VeraCrypt навмисно робить так, щоб томи відображалися як випадкові дані без структур метаданих, які можна було б ідентифікувати. Це запобігає автоматичному виявленню таких томів, що є особливістю цього рішення для шифрування.

Оскільки том VeraCrypt не розпізнається автоматично, ми вибираємо нібито зашифрований розділ вручну та натискаємо на "Розшифрувати дані" у його контекстному меню, щоб відкрити діалогове вікно налаштування розшифрування.

У діалоговому вікні ми перемикаємося на режим "Спробувати розшировку TrueCrypt/VeraCrypt з паролем", щоб перейти до інтерфейсу зі специфічними для VeraCrypt параметрами дешифрування.

Якби для шифрування тома використовувався файл ключа, ми б натомість вибрали режим "Спробувати розшировку TrueCrypt/VeraCrypt з файлом ключа", щоб завантажити відповідний файл.

У діалоговому вікні розшифрування ми вводимо наданий клієнтом пароль і залишаємо поле PIM порожнім, оскільки PIM не використовувався.

Після натискання на кнопку "Так" UFS Explorer розшифрує том і змонтує його у віртуальному режимі.

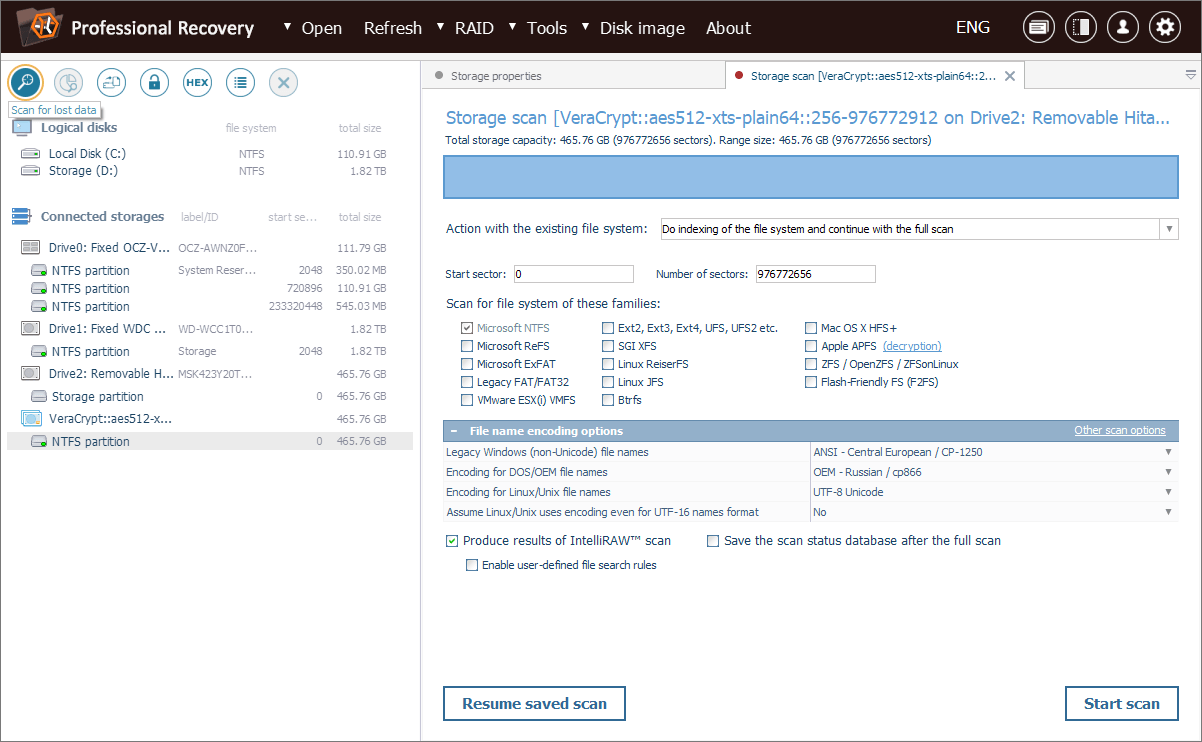

Тепер ми можемо побачити файлову систему NTFS, що знаходиться всередині зашифрованого контейнера, і розпочати її сканування у пошуках видалених файлів за допомогою вбудованої функції відновлення даних програми.

Останнє оновлення: 17 вересня 2025 року