Entschlüsselung verschlüsselter Speicher in UFS Explorer

Verschlüsselung stellt sowohl bei der Datenrettung als auch in der digitalen Forensik eine zunehmend häufige Herausforderung dar, da Experten immer öfter auf digitale Medien stoßen, die mit unterschiedlichen Verschlüsselungstechnologien geschützt sind. Zwar verhindert Verschlüsselung nicht zwangsläufig die Datenwiederherstellung, doch kann sie den Prozess erheblich erschweren: Verschlüsselte Daten erscheinen als unstrukturierte Datenmengen, sofern nicht die richtigen Zugangsdaten (z. B. Passwort oder Verschlüsselungsschlüssel) zum Entsperren des Speichers vorliegen. Der Versuch, einen solchen Speicher in seiner ursprünglichen Umgebung einzubinden, ist unter diesen Umständen nicht nur problematisch, sondern kann auch den ursprünglichen Inhalt verändern und damit die Integrität verlorener Daten gefährden.

In solchen Fällen wird die Entschlüsselung häufig einer Datenwiederherstellungssoftware übertragen. Der Erfolg dieses Vorgehens hängt jedoch von mehreren entscheidenden Faktoren ab:

Die Verschlüsselung darf nicht durch Hardwarekomponenten erzwungen sein (z. B. TPM-Chip, Apple Silicon);

Das Passwort oder der Verschlüsselungsschlüssel muss bekannt sein;

Die wesentlichen Verschlüsselungsmetadaten (Header, Schlüsselcontainer usw.) müssen unbeschädigt oder rekonstruierbar sein.

Jedes Verschlüsselungssystem besitzt eine eigene Architektur, die festlegt, wie Schlüssel gespeichert werden, wie Metadaten organisiert sind und wie der Entschlüsselungsprozess abläuft. Daher muss die Datenrettungssoftware die jeweilige Verschlüsselungsmethode ausdrücklich unterstützen, um ein verschlüsseltes Volume zu erkennen, seine Metadaten zu lokalisieren und zu interpretieren, den passenden Entschlüsselungsmechanismus anzuwenden und das entschlüsselte Dateisystem zu rekonstruieren.

Standard-Datenrettungsprogramme unterstützen in der Regel nur einige gängige Verschlüsselungsverfahren wie Windows BitLocker oder Apple APFS und sind für weniger verbreitete Formate wie Linux LUKS oder VeraCrypt nicht geeignet. Im Gegensatz dazu bieten die Professional- und Technician-Editionen von UFS Explorer eine umfassende Unterstützung für verschlüsselte Speicher, wobei die Entschlüsselung stets zerstörungsfrei im Nur-Lese-Modus erfolgt. Die Software erkennt automatisch kompatible Verschlüsselungstechnologien und kennzeichnet diese in der Benutzeroberfläche. Danach können Benutzer ihre Zugangsdaten direkt im Programm eingeben, um den Zugriff zu aktivieren. Falls erforderlich, kann die Software auch Transformationen von Passwort oder Schlüssel durchführen (z. B. für LUKS auf Synology- oder QNAP-NAS-Systemen). Sobald das Dateisystem entschlüsselt wurde, ist es wie jede normale Partition für Analysen und Datenrettungsmaßnahmen zugänglich.

Zu den derzeit unterstützten Verschlüsselungsverfahren gehören:

Generische vollständige Festplattenverschlüsselung

BitLocker (Windows)

FileVault 2 (macOS)

APFS-Verschlüsselung, FileVault (macOS)

LUKS1 und LUKS2 (Linux oder benutzerdefinierte Implementierungen)

TrueCrypt und VeraCrypt (plattformübergreifend)

Softraid mit nativer Verschlüsselung (OpenBSD)

GELI-Festplattenverschlüsselung (FreeBSD/legacy FreeNAS)

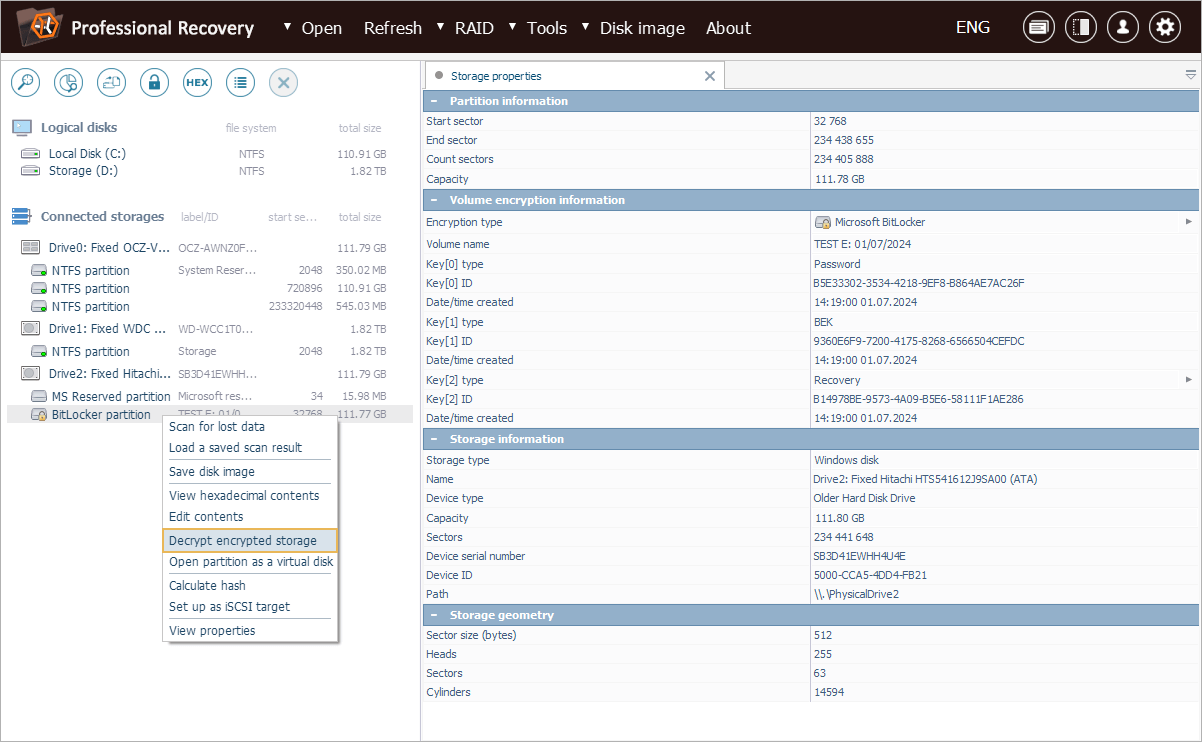

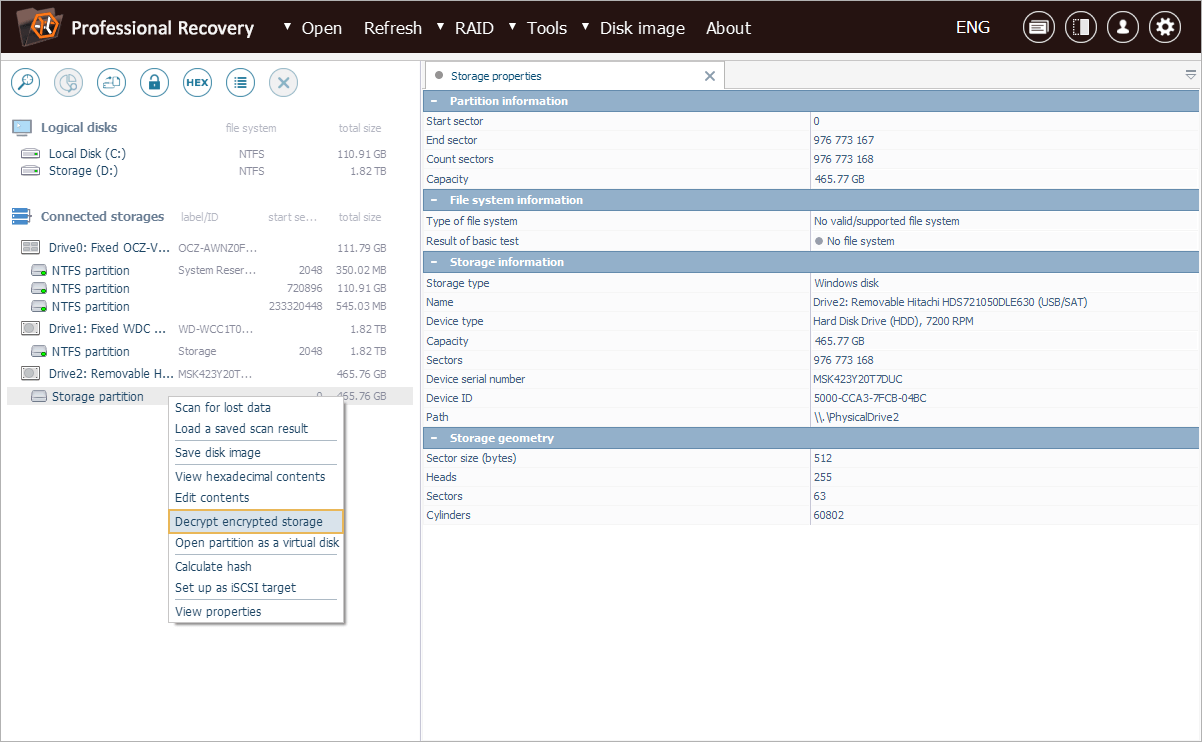

Diese Funktionalität wird in der Benutzeroberfläche als Tool "Verschlüsselte Speicherung entschlüsseln" dargestellt und ist über das Kontextmenü eines ausgewählten Laufwerks oder einer Partition zugänglich.

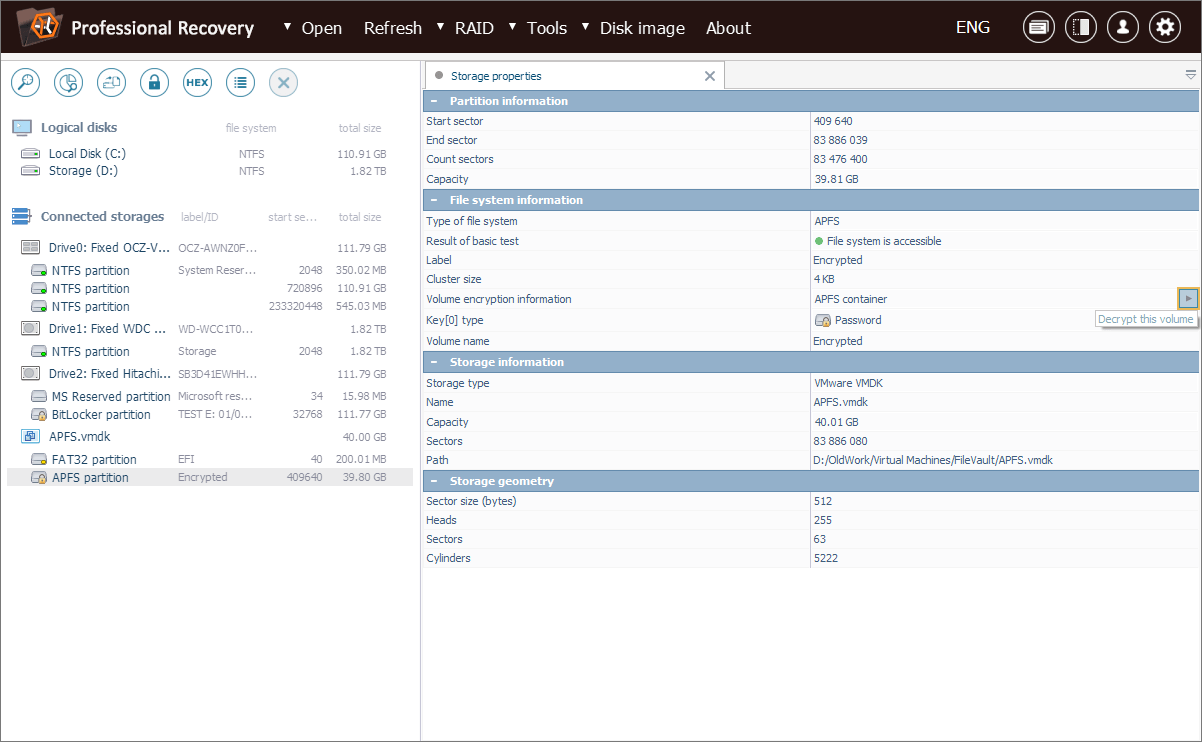

Alternativ kann die Entschlüsselung auch direkt durch einen Klick auf das Verschlüsselungssymbol neben dem Speicherplatz in der Liste gestartet werden.

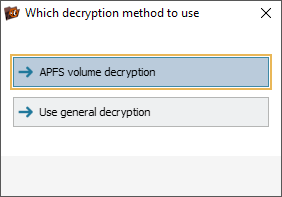

Wenn die Software die Verschlüsselungstechnologie erkennt, fordert sie den Benutzer auf, die entsprechende Entschlüsselungsmethode anzuwenden.

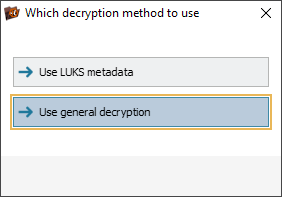

Andernfalls kann der Benutzer mit dem allgemeinen Entschlüsselungsprozess fortfahren.

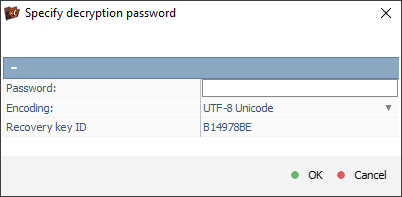

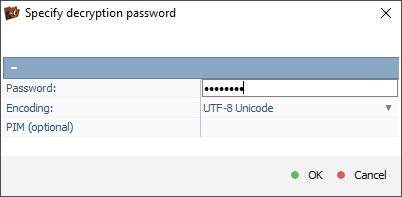

Der Entschlüsselungsdialog wird an die jeweilige Verschlüsselungstechnologie angepasst. Je nach Verschlüsselungsverfahren können Parameter wie Passwort oder Passphrase, die verwendete Zeichencodierung, ein Wiederherstellungsschlüssel, Transformatoreinstellungen, der Pfad zu einer externen Schlüsseldatei und andere, für die gewählte Methode spezifische Eingaben enthalten sein.

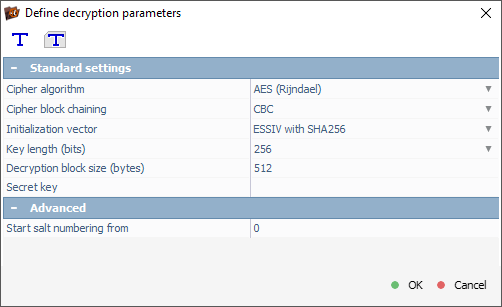

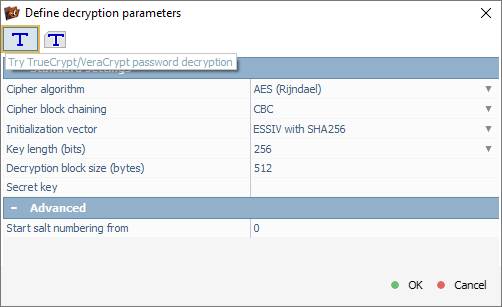

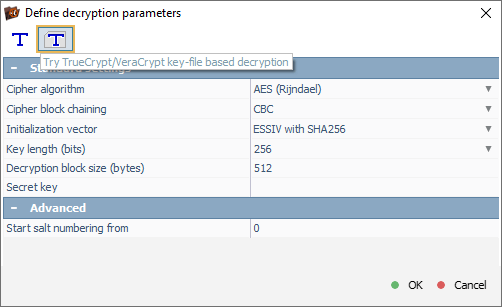

Andererseits bietet der allgemeine Entschlüsselungsdialog die Möglichkeit, den Entschlüsselungsprozess mithilfe erweiterter kryptografischer Parameter vollständig zu steuern. Dazu gehören der Verschlüsselungsalgorithmus (z. B. AES, Serpent, Twofish, Blowfish), der Verschlüsselungsmodus (CBC, ECB, XTS), der Initialisierungsvektor, die Schlüsselgröße (128, 192 oder 256 Bit), die Größe des Entschlüsselungsblocks (in Bytes) sowie der eigentliche kryptografische Schlüssel, der für die Entschlüsselung der Daten benötigt wird.

Betrachten wir nun ein praktisches Beispiel, das zeigt, wie dieses Tool die Entschlüsselung eines mit VeraCrypt verschlüsselten Datenträgers durchführt.

Ein Kunde hat versehentlich mehrere wichtige Arbeitsdokumente von einer externen Festplatte gelöscht. Aus Vertraulichkeitsgründen wurde das gesamte Laufwerk mit VeraCrypt verschlüsselt. Der Kunde kennt das Verschlüsselungspasswort und hat es unserem Techniker mitgeteilt. Es wurde weder eine Schlüsseldatei noch ein PIM (Personal Iterations Multiplier) verwendet.

Bevor der Datenwiederherstellungsprozess gestartet werden kann, muss die Verschlüsselungsschicht ordnungsgemäß entschlüsselt werden. Natürlich riskieren wir es nicht, das Laufwerk in ein Live-System einzubinden, da dies die gelöschten Daten überschreiben könnte. Stattdessen schließen wir das digitale Medium an unsere Wiederherstellungs-Workstation an und starten UFS Explorer.

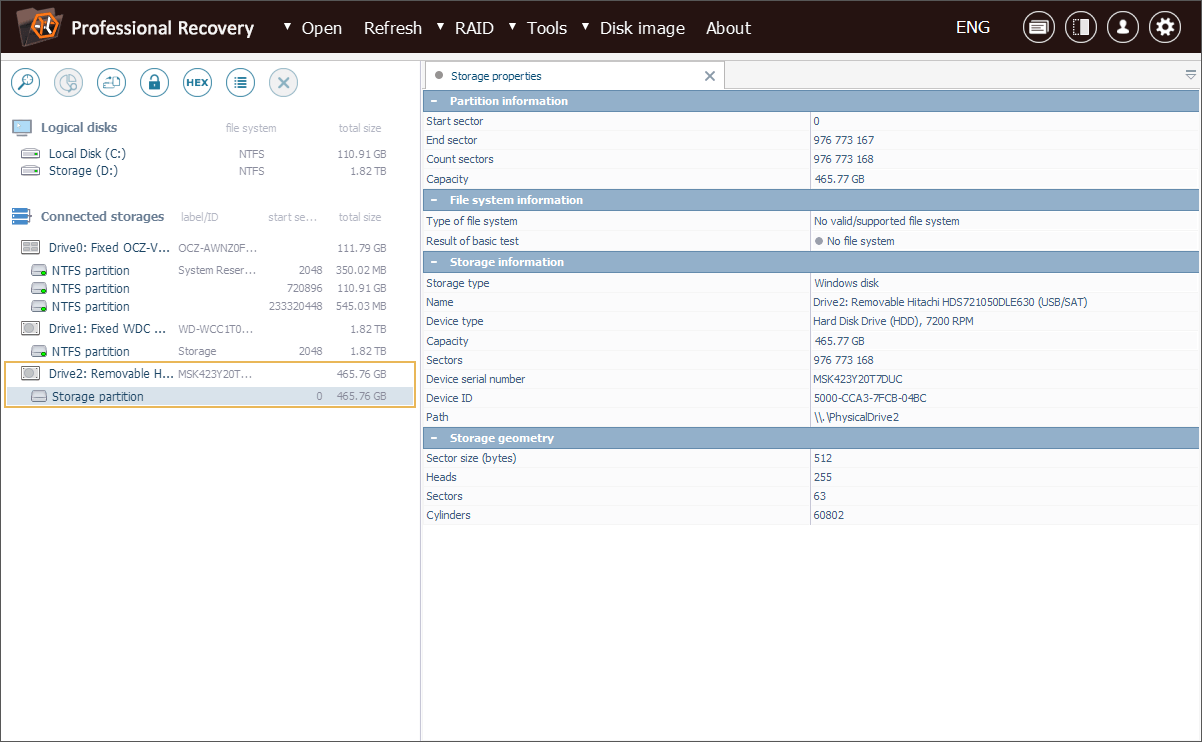

Die Software erkennt das Laufwerk, zeigt jedoch an, dass keine gültigen Partitionen darauf vorhanden sind.

Dies ist kein Fehler, da die VeraCrypt-Volumes im Gegensatz zu BitLocker oder LUKS absichtlich so gestaltet sind, dass sie wie zufällige Daten ohne erkennbare Metadatenstrukturen erscheinen. Dadurch wird verhindert, dass solche Datenträger automatisch erkannt werden, was ein Feature der Verschlüsselungssoftware selbst ist.

Da das VeraCrypt-Volume nicht automatisch erkannt wird, wählen wir die vermeintlich verschlüsselte Partition manuell aus und öffnen über das Kontextmenü den Entschlüsselungsdialog, indem wir "Verschlüsselte Speicherung entschlüsseln" auswählen.

Im Dialogfenster wechseln wir zum Modus "TrueCrypt/VeraCrypt-Passwort-Entschlüsselung", wodurch eine VeraCrypt-spezifische Entschlüsselungsoberfläche geöffnet wird.

Wenn zur Verschlüsselung des Datenträgers eine Schlüsseldatei verwendet wurde, müssten wir stattdessen den Modus "TrueCrypt/VeraCrypt-Schlüsseldateibasierte Entschlüsselung" auswählen, um die entsprechende Schlüsseldatei zu laden.

Im Entschlüsselungsdialog geben wir das vom Kunden bereitgestellte Passwort ein und lassen das Feld für PIM leer, da kein PIM verwendet wurde.

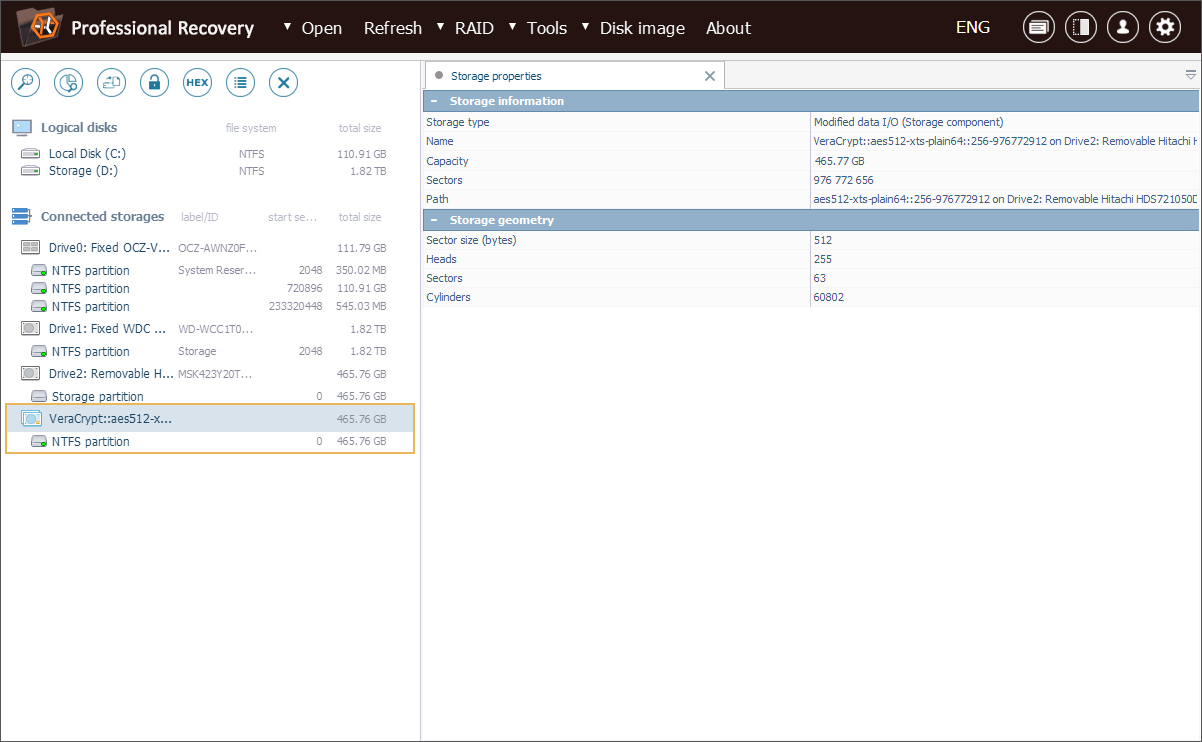

Nachdem wir auf "OK" klicken, entschlüsselt UFS Explorer das Laufwerk und bindet es im virtuellen Modus ein.

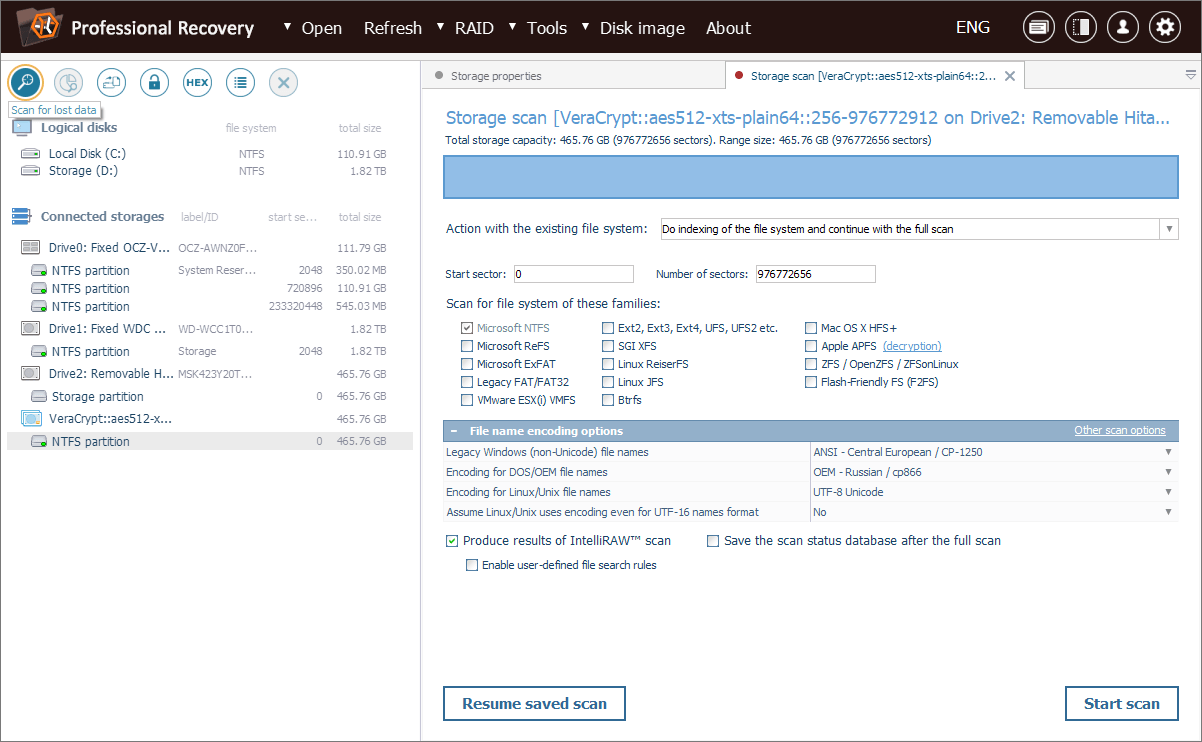

Nun können wir das ursprüngliche NTFS-Dateisystem im verschlüsselten Container einsehen und mit der integrierten Wiederherstellungsfunktion des Programms nach gelöschten Dateien suchen.

Letzte Aktualisierung: 17. September 2025