Descifrado de almacenamientos cifrados en UFS Explorer

El cifrado se ha convertido en un desafío rutinario tanto para los profesionales de la recuperación de datos como para los expertos de la informática forense que trabajan frecuentemente con los medios de almacenamiento protegidos con diversas tecnologías de cifrado. Si bien el cifrado no obstaculiza necesariamente la recuperación de datos, aún puede plantear dificultades considerables durante el procedimiento: los datos cifrados se visualizan de manera desordenada, a menos que se introduzcan las credenciales correctas (como una contraseña o una clave de cifrado) para desbloquear el almacenamiento. Por otro lado, en estas circunstancias, intentar montar dicho almacenamiento en su entorno original no sólo puede ser problemático, sino que también puede llevar a la modificación del contenido original, y por lo tanto, afectar la integridad de los datos perdidos.

En estas situaciones, el descifrado suele realizarse por un programa de recuperación de archivos. Sin embargo, el éxito del procedimiento depende de un número de factores críticos:

No debe ser ningún tipo de cifrado basado en hardware (por ejemplo, por medio del chip TPM, Apple Silicon);

Se debe disponer de la contraseña o clave de cifrado correcta;

Los metadatos cruciales del cifrado (cabeceras, contenedores de claves, etc.) deben estar intactos o debe ser posible reconstruirlos.

Cada sistema de cifrado tiene su propia arquitectura que define cómo se almacenan las claves, cómo se organizan los metadatos y cómo se realiza el proceso de descifrado. Por lo tanto, el software de recuperación de datos debe ser compatible con el método de cifrado específico para poder reconocer el volumen cifrado con su ayuda, detectar e interpretar sus metadatos, aplicar el mecanismo de descifrado correspondiente y reconstruir el sistema de archivos descifrado.

Las herramientas de recuperación de datos básicas suelen ser compatibles con un número limitado de esquemas de cifrado populares como, por ejemplo, BitLocker de Windows o APFS de Apple, y no reconocen aquellos formatos menos comunes como LUKS de Linux o VeraCrypt. A diferencia de los programas regulares, las ediciones Professional y Technician de UFS Explorer son compatibles con una amplia variedad de tecnologías de cifrado de almacenamientos y realizan el descifrado de manera no destructiva y en modo de solo lectura. El software detecta automáticamente el cifrado del tipo compatible y lo indica respectivamente en la interfaz. El usuario puede introducir las credenciales necesarias directamente en el programa para desbloquear el almacenamiento. Cuando sea necesario, el software también puede llevar a cabo las transformaciones adecuadas de la contraseña o clave (por ejemplo, en caso de LUKS en los dispositivos NAS de Synology o QNAP). Una vez descifrado, el sistema de archivos se vuelve accesible para el escaneo y la recuperación de datos posterior por parte del software, como si fuera una partición normal.

Por el momento, el software es compatible con los siguientes esquemas de cifrado:

Cifrado genérico de disco completo

BitLocker (Windows)

FileVault 2 (macOS)

Cifrado de APFS, FileVault (MacOS)

LUKS1 y LUKS2 (Linux o implementaciones personalizadas)

TrueCrypt y VeraCrypt (multiplataforma)

Softraid con cifrado nativo (OpenBSD)

Cifrado de disco completo GELI (FreeBSD/FreeNAS heredado)

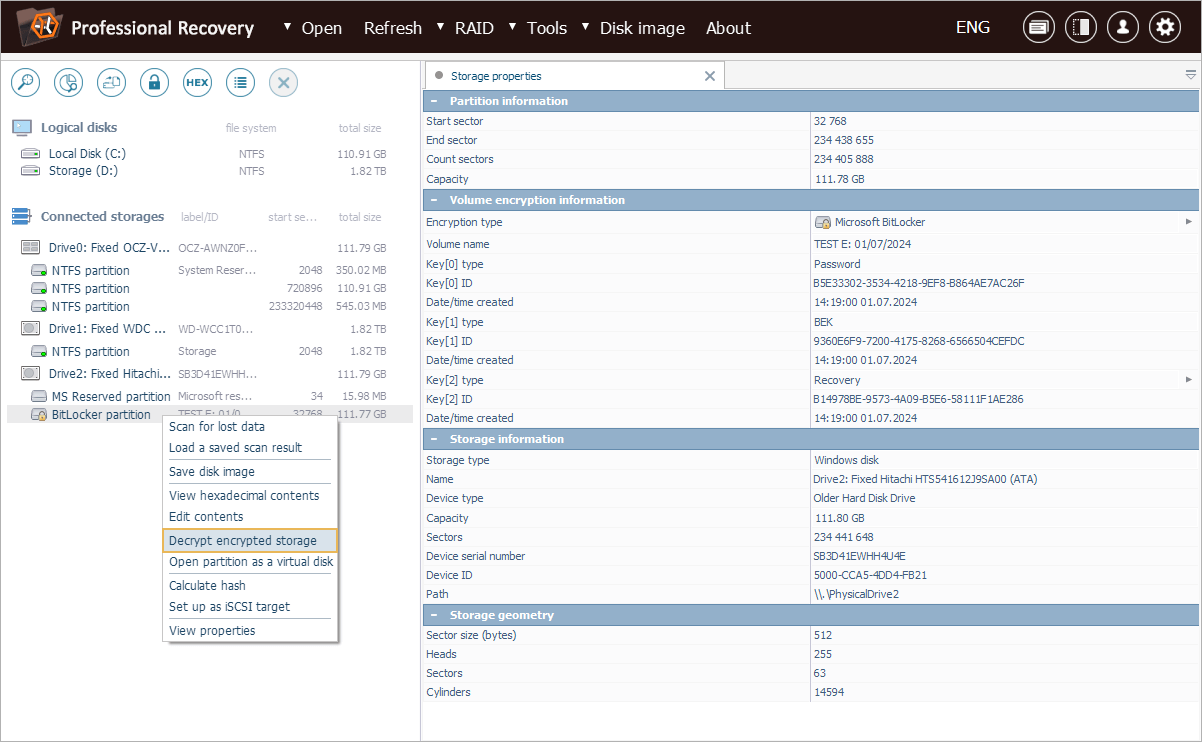

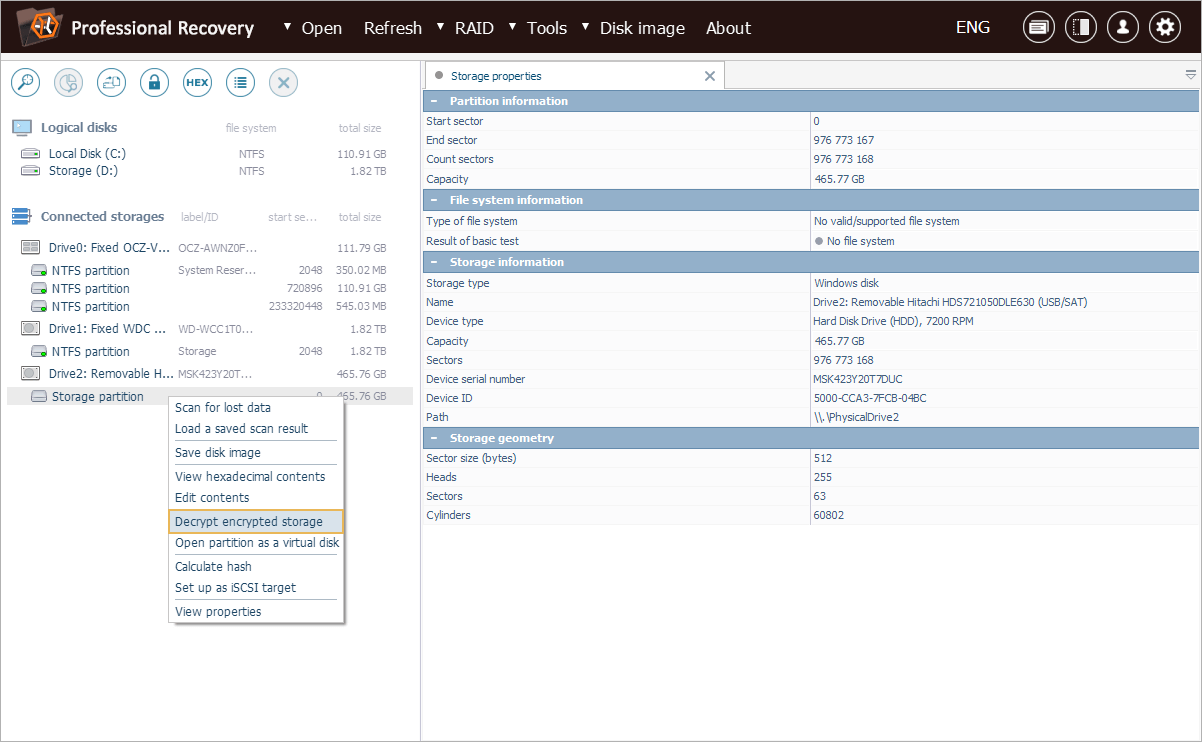

Esta función está disponible en la interfaz a través de la herramienta "Descifrar el almacenamiento encriptado" que se puede encontrar en el menú contextual de una unidad o partición seleccionada.

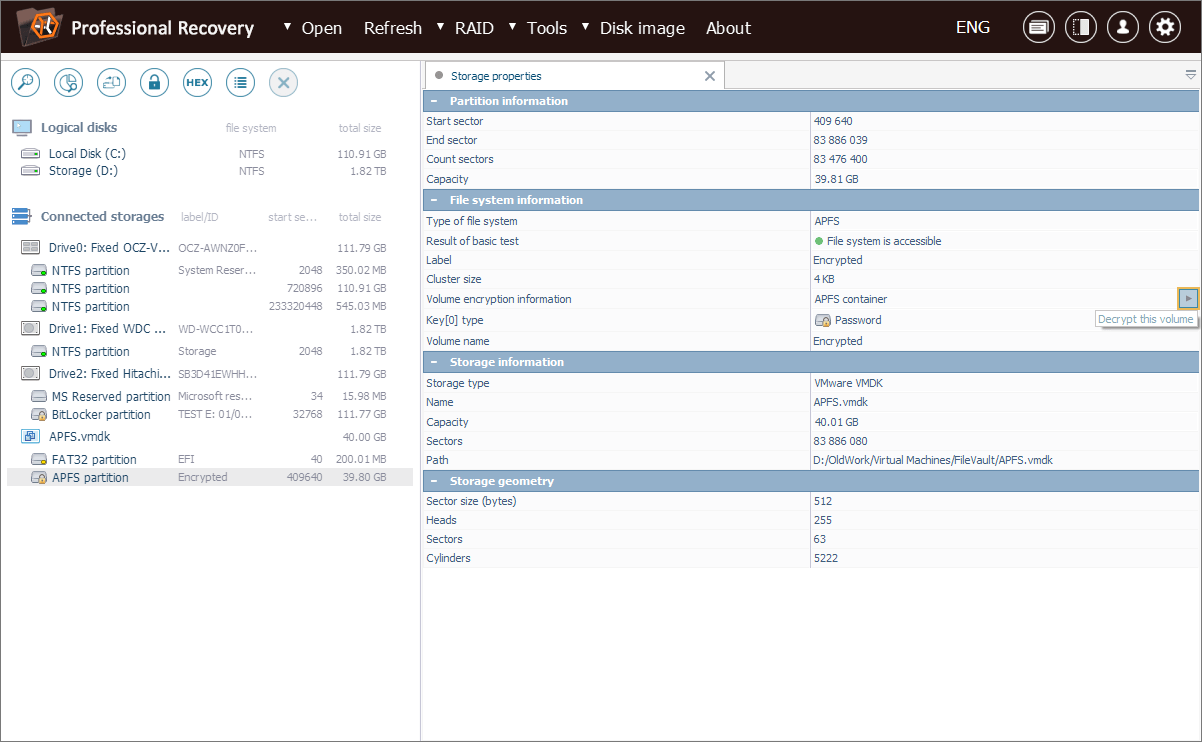

Asimismo, el descifrado se puede realizar en seguida al hacer clic en el indicador de cifrado al lado del almacenamiento respectivo en la lista.

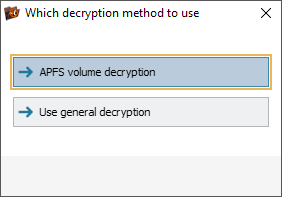

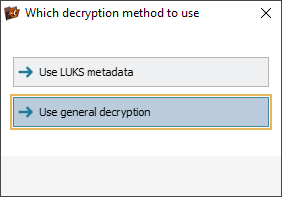

Si el software reconoce esta tecnología de cifrado, solicita al usuario que aplique el método de descifrado correspondiente.

De lo contrario, el usuario puede proceder al procedimiento de descifrado general.

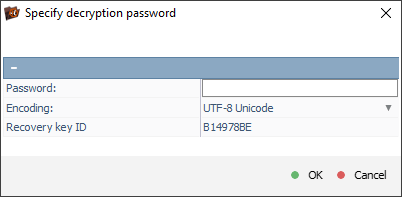

El cuadro de diálogo de descifrado se ajusta según la tecnología de cifrado específica utilizada. Así que, según el esquema empleado, puede proporcionar los campos para ingresar una contraseña o frase de contraseña, una codificación de caracteres aplicada, una clave de recuperación, ajustes de transformación, una ruta a un archivo de clave externa y otros datos propios del método de cifrado concreto.

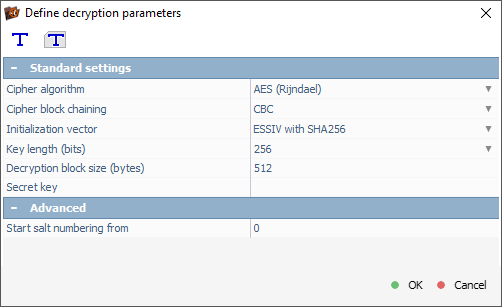

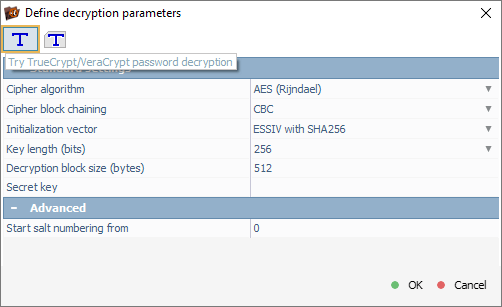

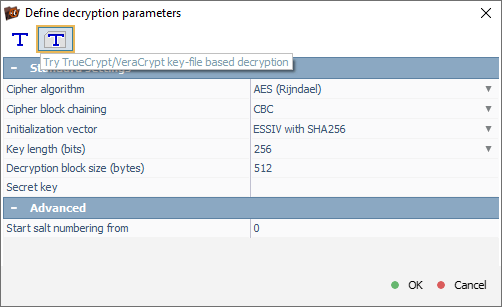

Por otro lado, el cuadro de diálogo de descifrado general brinda el control total sobre el procedimiento de descifrado utilizando los parámetros criptográficos avanzados. Entre los últimos, el algoritmo de cifrado (por ejemplo, AES, Serpent, Twofish, Blowfish), el modo de encadenamiento de bloques de cifrado (CBC, ECB, XTS), el vector de inicialización, la longitud de la clave (128, 192 o 256 bits), el tamaño del bloque de descifrado (en bytes) y la clave criptográfica necesaria para desbloquear los datos.

A continuación, se puede consultar un ejemplo de uso de esta herramienta para el descifrado de un volumen cifrado con VeraCrypt.

Un cliente borró accidentalmente varios proyectos de trabajo importantes de un disco duro externo. Por motivos de confidencialidad, todo el disco se había cifrado con VeraCrypt. El cliente contaba con la contraseña de cifrado correcta y la envió a nuestro técnico. No se utilizó ningún archivo de clave ni PIM (Personal Iterations Multiplier).

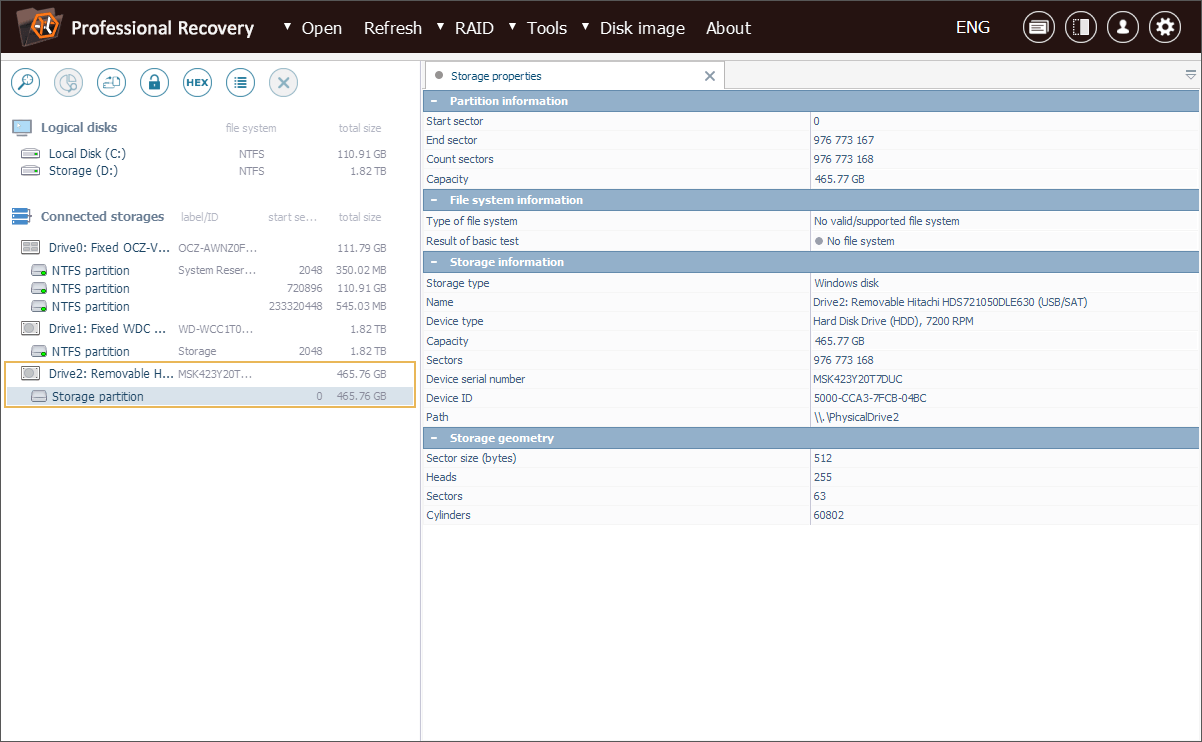

Antes de realizar la recuperación de datos, hay que descifrar correctamente el almacenamiento. Obviamente, no vamos a arriesgarnos a montar la unidad en un sistema activo, ya que esto puede sobrescribir los datos eliminados. En su lugar, conectamos el medio digital a nuestra estación de trabajo y abrimos UFS Explorer.

El software detecta la unidad, pero la muestra como si no tuviera particiones válidas.

Esto no es un error, ya que, a diferencia de los cifrados con BitLocker o LUKS, los volúmenes de VeraCrypt se visualizan de manera predeterminada como datos aleatorios sin estructuras de metadatos identificables. De esta manera se impide que dichos volúmenes se detecten automáticamente, lo que es una característica propia de esta solución de cifrado.

Dado que el volumen cifrado con VeraCrypt no se reconoce automáticamente, seleccionamos manualmente la partición supuestamente cifrada y hacemos clic en "Descifrar el almacenamiento encriptado" en su menú contextual para abrir el cuadro de diálogo de descifrado.

Y en el cuadro de diálogo, cambiamos al modo "Descifrado con contraseña de TrueCrypt/VeraCrypt" para que se abra una interfaz de descifrado específica.

Si se hubiera utilizado un archivo de clave para proteger el volumen, seleccionaríamos el modo "Descifrado con archivo de clave de TrueCrypt/VeraCrypt" para cargar el archivo de clave correspondiente.

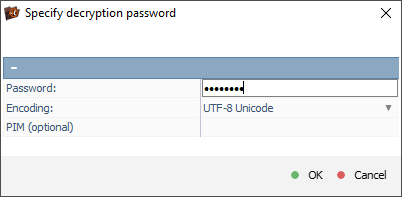

En el cuadro de diálogo de descifrado, introducimos la contraseña proporcionada por el cliente y dejamos vacío el campo PIM, ya que no se utilizó ningún PIM.

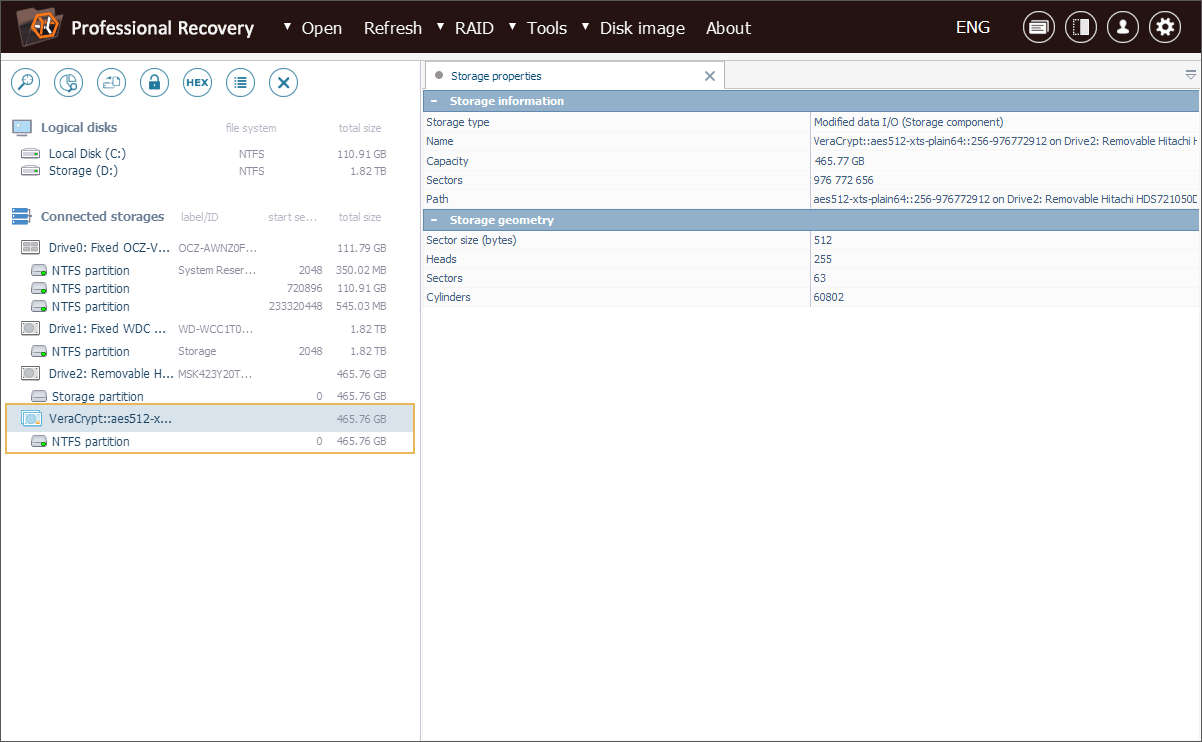

Cuando se hace clic en "Ok", UFS Explorer descifra el volumen y lo monta en modo virtual.

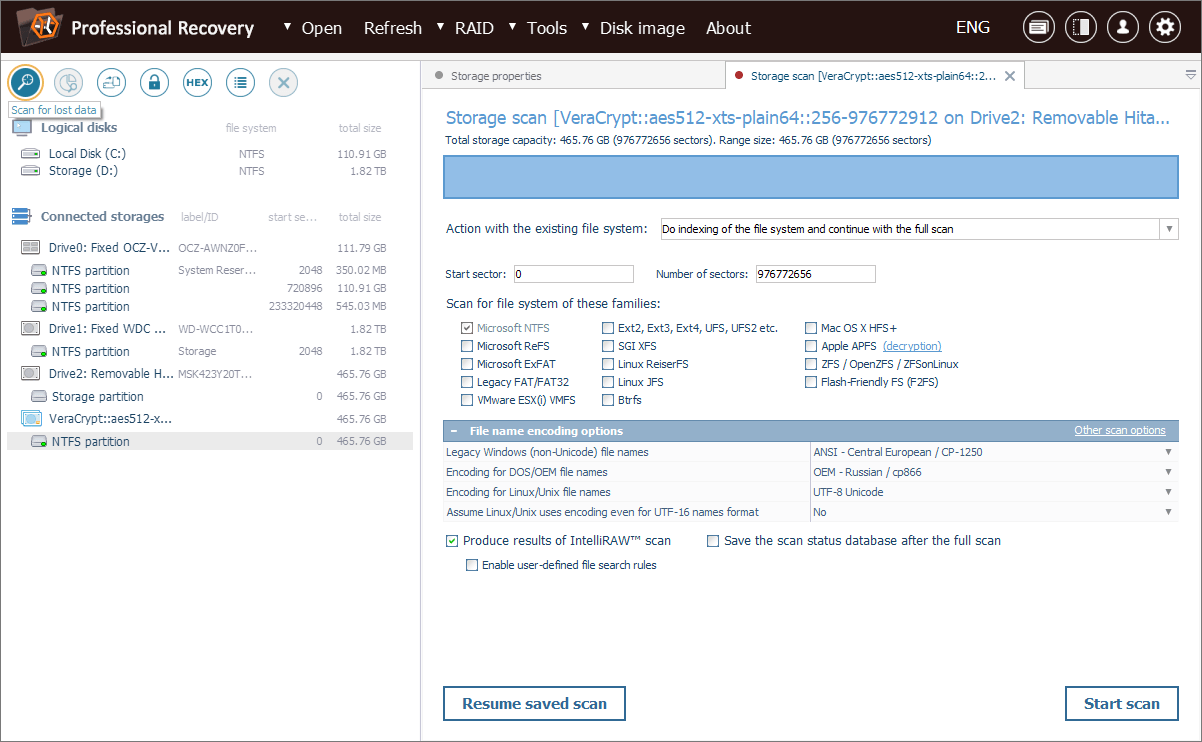

Ahora podemos ver el sistema de archivos NTFS original que se encuentra en el contenedor cifrado y proceder a escanearlo en busca de archivos eliminados utilizando la función de recuperación integrada del programa.

Última actualización: 17 de septiembre de 2025