Entpacken von Entschlüsselungsschlüsseln in UFS Explorer für Linux eCryptfs oder Synology Vault-basierte Verschlüsselung

Obwohl moderne Verschlüsselungssysteme wie eCryptfs zum Schutz vertraulicher Dateien entwickelt wurden, können sie bei der Datenwiederherstellung oder forensischen Analyse erhebliche Herausforderungen darstellen. Eine mögliche Schwierigkeit ergibt sich aus der Tatsache, dass die eigentlichen Schlüssel zur Ver- und Entschlüsselung von Ordnern oder Dateien nicht im Klartext auf dem Datenträger gespeichert werden. Stattdessen können sie durch eine zusätzliche Verschlüsselungsebene, die sogenannte Kennwortverpackung, geschützt sein. In solchen Fällen bleibt der verschlüsselte Inhalt möglicherweise unzugänglich, selbst wenn der physische Speicher intakt ist und ein gültiges Benutzerkennwort vorliegt, sofern der codierte Schlüssel nicht erfolgreich entpackt wird. Dank seines umfassenden Verständnisses gängiger Verpackungsschemata ist UFS Explorer in der Lage, solche verpackten Schlüsseldateien zu verarbeiten und korrekt zu interpretieren, darunter solche von Linux eCryptfs oder der Vault-basierten LUKS-Verschlüsselung von Synology. Durch die Offenlegung der ursprünglichen Verschlüsselungsschlüssel ermöglicht die Software Fachleuten den Zugriff auf verschlüsselte Daten, die andernfalls gesperrt bleiben würden.

Kennwortentpackung in UFS Explorer

Das Verpacken von Verschlüsselungsschlüsseln ist bei modernen Verschlüsselungstechnologien keine Seltenheit. So wird etwa bei der Standardverschlüsselung des Home-Verzeichnisses unter Linux der tatsächliche Verschlüsselungsschlüssel vom System zufällig generiert. Dieser Schlüssel wird dann mit dem Anmeldekennwort des Benutzers verpackt (d. h. verschlüsselt) und in verschlüsselter Form in einer dedizierten Schlüsseldatei gespeichert, die in der Regel "wrapped-passphrase" heißt und sich unter ~/.ecryptfs/ befindet. Daher reicht die Eingabe des Benutzerkennworts allein nicht aus, um auf das verschlüsselte Volume zuzugreifen. Um den eigentlichen Entschlüsselungsschlüssel zu erhalten, ist ein spezielles Verfahren zum Entpacken des Schlüssels erforderlich.

Im Gegensatz dazu erlaubt der vereinfachte, auf eCryptfs basierende Mechanismus (der von Asustor NAS und älteren Synology-Modellen mit DSM 7.1 oder älter verwendet wird) das Entsperren des verschlüsselten freigegebenen Ordners direkt mit dem Benutzerkennwort. Ist dieses Kennwort jedoch verloren gegangen und lässt sich das NAS nicht mehr starten, bleibt als einzig praktikable Option nur die Wiederherstellung des Schlüssels aus einer Sicherungsdatei (z. B. *.key oder "Keystore"), was wiederum ein Entpackungsverfahren erforderlich macht.

Ein ähnlicher proprietärer Mechanismus kommt in neueren Synology NAS-Geräten zum Einsatz. Dabei wird der Inhalt eines verschlüsselten Volumes mittels LUKS durch einen zufällig generierten AES-Verschlüsselungsschlüssel gesichert. Dieser Schlüssel wird dann mit einem vom Benutzer festgelegten Kennwort verpackt und zusammen mit den zum Entpacken benötigten Metadaten in einem speziellen Encryption-Key-Vault-Container gespeichert. Der Benutzer kann den Schlüssel im Base64-Format als *.rkey-Datei exportieren, die später zur Entschlüsselung verwendet werden kann. Fehlt jedoch diese *.rkey-Datei und kann nicht wiederhergestellt werden, reicht das Benutzerkennwort allein nicht aus, um auf die Daten zuzugreifen. In diesem Fall müssen auch die verpackten Schlüssel- und Vault-Dateien analysiert werden, um den eigentlichen Verschlüsselungsschlüssel zu extrahieren.

Die Editionen Professional und Technician von UFS Explorer bieten spezielle Werkzeuge, mit denen Datenrettungsspezialisten verwendbare Verschlüsselungsschlüssel aus verpackten Schlüsselmaterialien extrahieren können, die von Linux eCryptfs und der Vault-basierten LUKS-Verschlüsselung von Synology bereitgestellt werden. Dies erleichtert das Entsperren verschlüsselter Inhalte für Zwecke der Datenwiederherstellung oder forensischen Analyse.

Für das Entpacken eines Schlüssels sind folgende Eingaben erforderlich:

Für die Verschlüsselung des Linux-/Home-Verzeichnisses:

- Die Datei "wrapped-passphrase" (in der Regel unter ~/.ecryptfs/);

- Das Benutzerkennwort (Anmeldekennwort).

Für Synology NAS mit DSM 7.2+ (Vault-basierte LUKS-Verschlüsselung):

- Die Vault-Konfigurationsdatei (vault_passwd.info);

- Die verpackte Verschlüsselungsschlüsseldatei (*.wkey);

- Das beim Erstellen des verschlüsselten Volumes verwendete Kennwort.

Für Asustor NAS und ältere Synology (eCryptfs-basierte Verschlüsselung):

- Die Sicherungsschlüsseldatei (*.key oder Keystore).

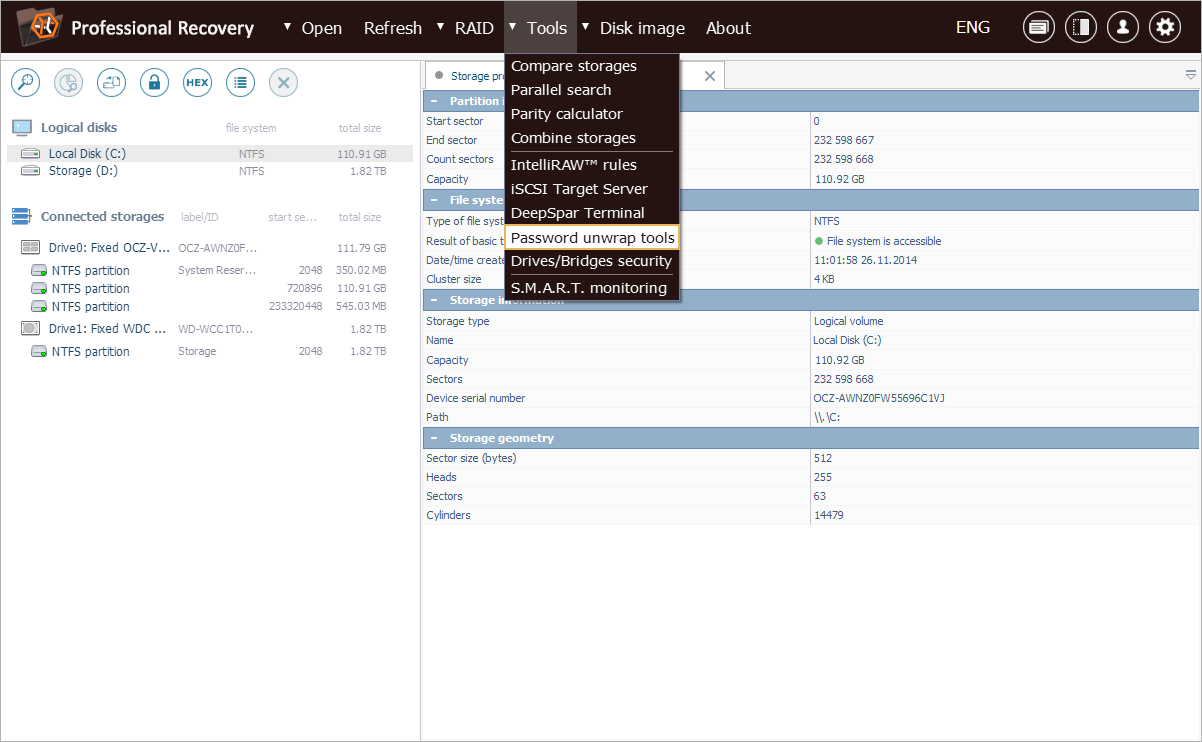

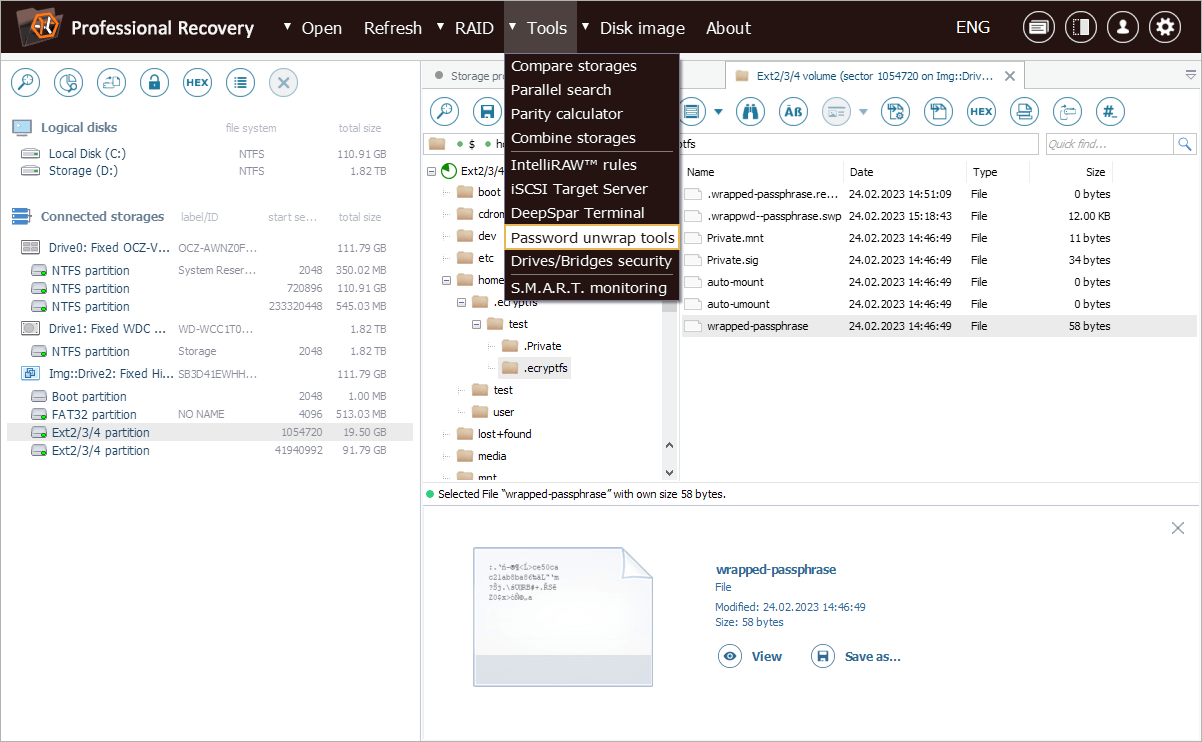

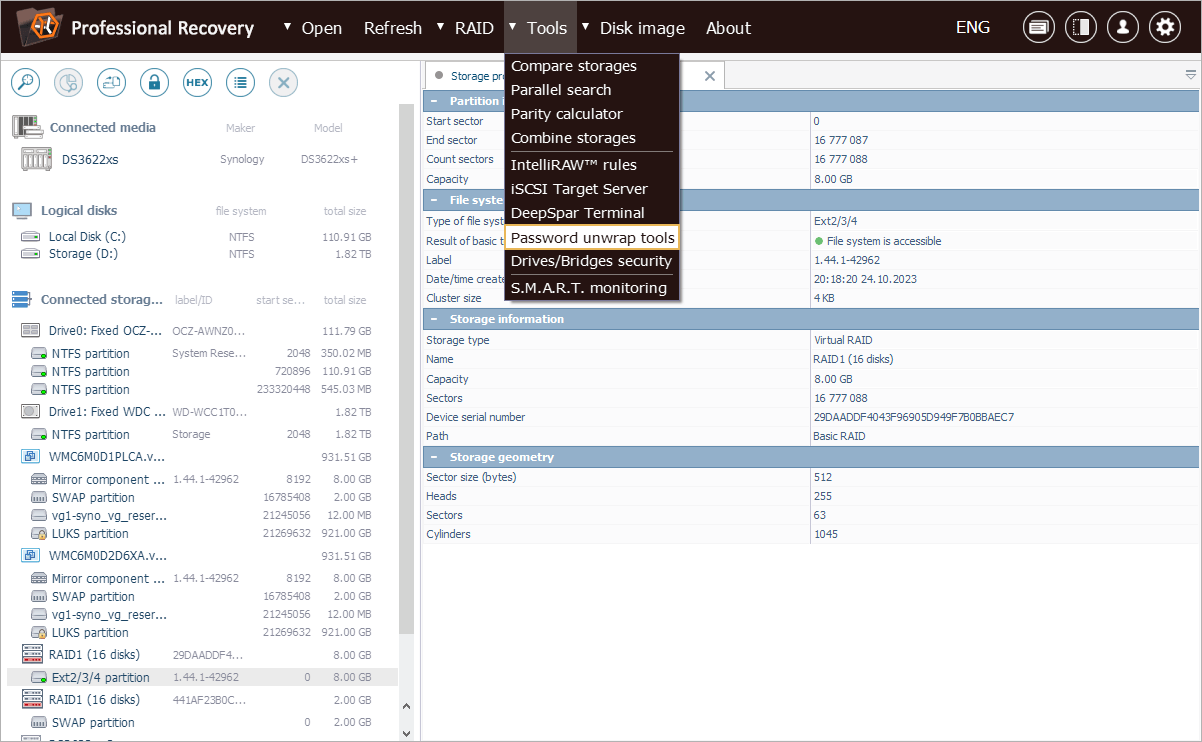

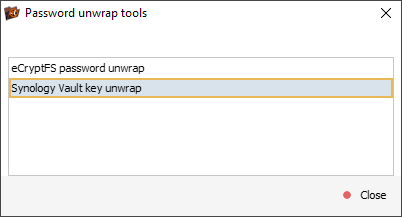

Diese Funktion ist in UFS Explorer über die Option "Tools zum Entpacken von Passwörtern" im Menü "Tools" verfügbar

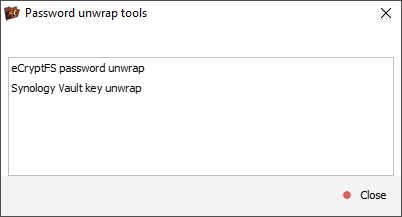

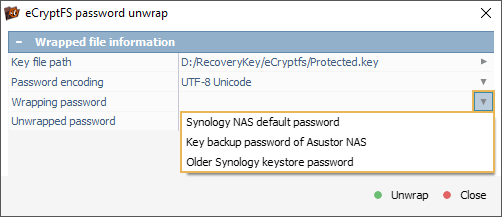

Im geöffneten Fenster wird dem Benutzer eine Liste mit Entpackungswerkzeugen angezeigt. Durch Auswahl der passenden Option wird ein Dialog geöffnet, der auf die jeweilige Verschlüsselungsart abgestimmt ist.

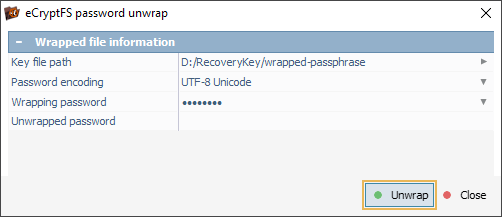

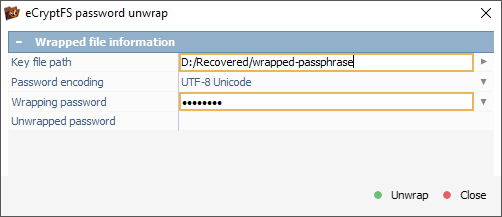

Bei eCryptfs muss der Benutzer den Pfad zur verpackten Schlüsseldatei angeben, die entsprechende Kennwortkodierung auswählen, das Kennwort zum Verpacken eingeben und dann auf "Entpacken" klicken, um den eigentlichen Verschlüsselungsschlüssel anzuzeigen.

Bei einer vereinfachten eCryptfs-Implementierung auf einem NAS kann das Standardkennwort zum Verpacken aus der Dropdown-Liste ausgewählt werden.

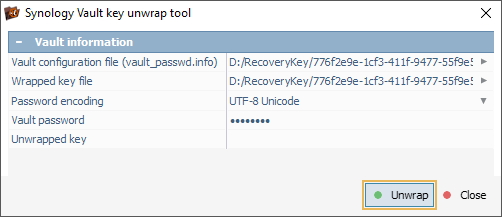

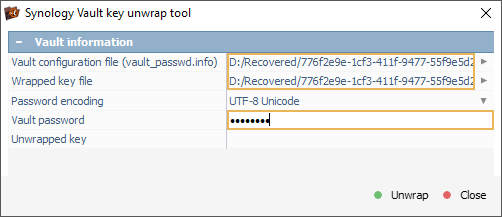

Für Synology Vault muss der Benutzer die Vault-Konfigurationsdatei und die verpackte Schlüsseldatei laden, die erforderliche Kennwortkodierung auswählen, das Vault-Kennwort eingeben und auf die Schaltfläche "Entpacken" klicken, um den Entschlüsselungsschlüssel zu extrahieren.

Entschlüsselung eines verschlüsselten Linux-Home-Verzeichnisses

Das folgende Beispiel zeigt, wie die Schlüsselentpackungsfunktion von UFS Explorer angewendet werden kann, um ein unter Linux verschlüsseltes Home-Verzeichnis wiederherzustellen.

In diesem Fall verlor ein Kunde nach einem plötzlichen Stromausfall den Zugriff auf seine Ubuntu-Installation. Durch den Vorfall blieben einige wichtige Dokumente im Verzeichnis /home zurück, das standardmäßig mit eCryptfs verschlüsselt war. Der Kunde verpflichtete sich, das korrekte Passwort für sein Systemkonto bereitzustellen.

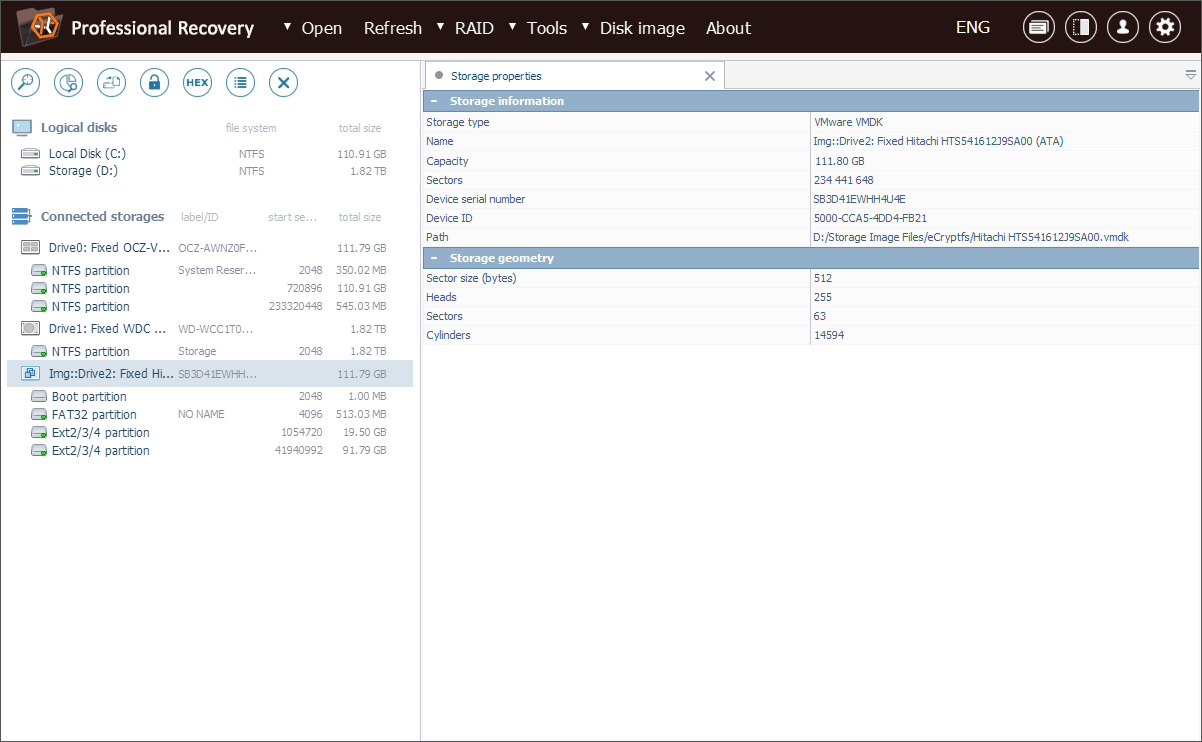

Unser Techniker erstellt ein Disk-Image des aus dem Computer des Kunden entfernten Laufwerks und öffnet es zur weiteren Analyse in UFS Explorer.

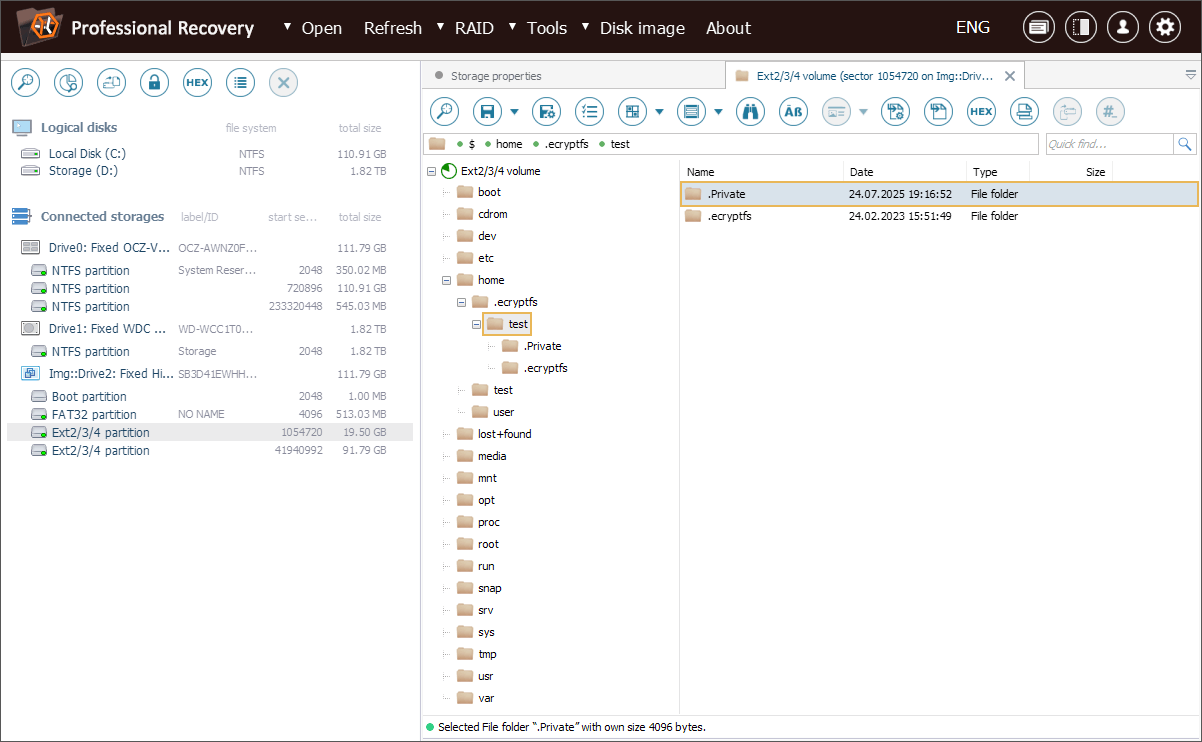

Die verschlüsselten Daten befinden sich im Ordner .ecryptfs, genauer gesagt im Unterordner .Private des Home-Verzeichnisses des Benutzers (in unserem Beispiel heißt der Benutzer "test").

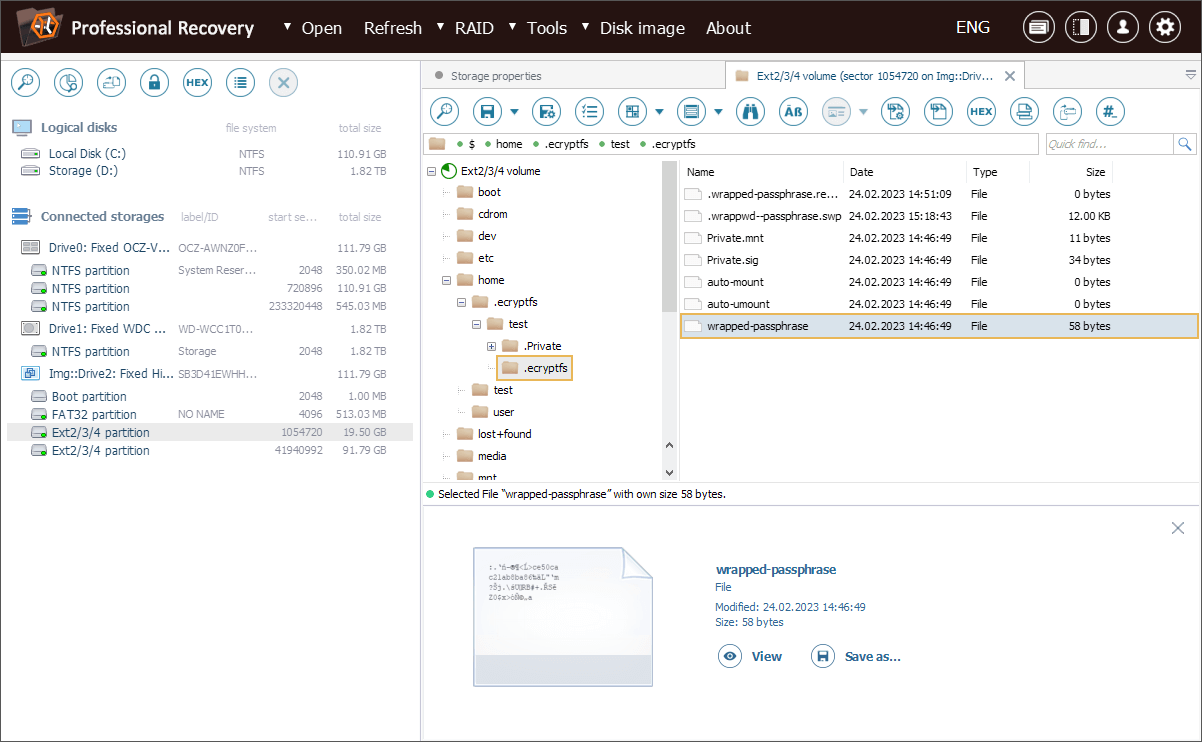

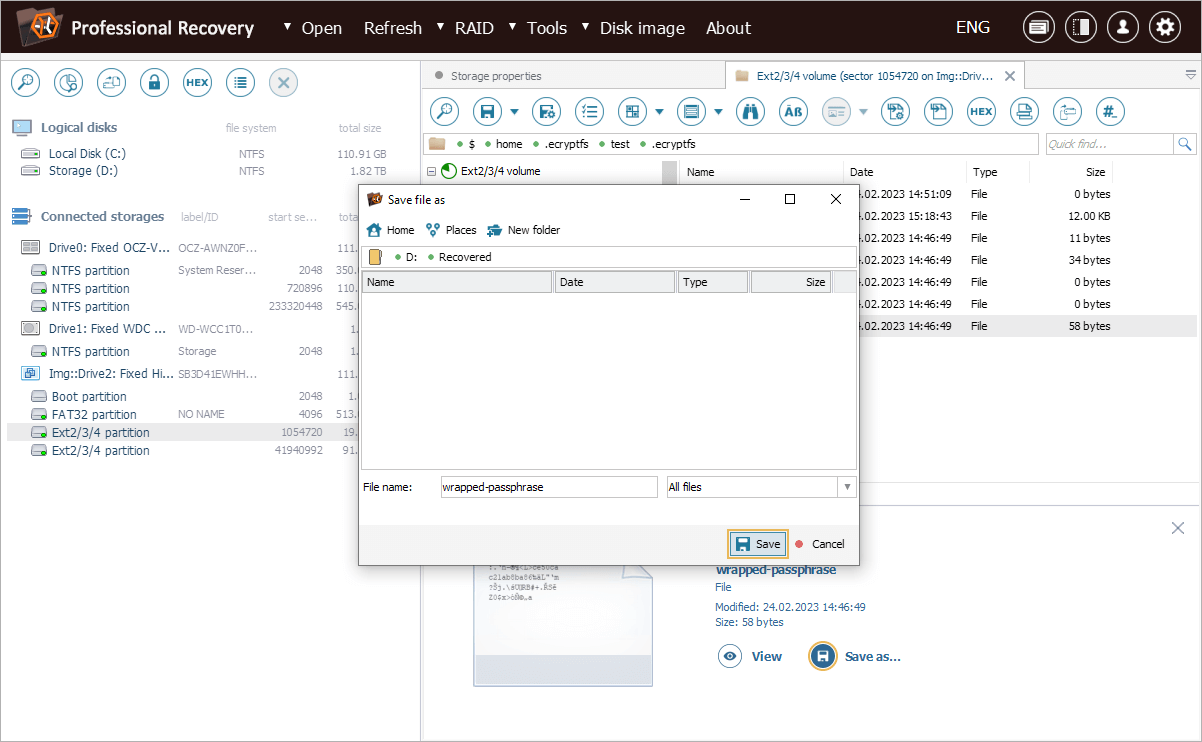

Im Verzeichnis .ecryptfs befindet sich eine wichtige Datei namens "wrapped-passphrase", die den eigentlichen Verschlüsselungsschlüssel des Benutzers enthält, jedoch mit dessen Anmeldekennwort verschlüsselt (verpackt).

Diese "wrapped-passphrase"-Datei muss an einen sicheren Ort kopiert werden, um den ursprünglichen Schlüssel später wiederherstellen zu können.

Danach können wir im Menü "Tools" die Option "Tools zum Entpacken von Passwörtern" aufrufen und "eCryptfs-Passwort entpacken" auswählen.

Im erscheinenden Dialogfeld laden wir über das Feld "Schlüsseldateipfad" die Datei wrapped-passphrase und geben als "Passwort zum Umschließen" das Anmeldekennwort des Benutzers ein.

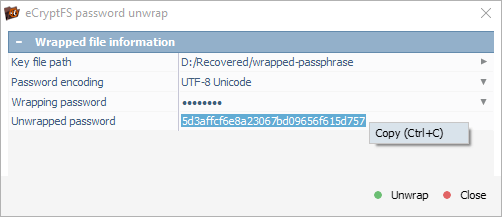

Nachdem wir auf Schaltfläche "Entpacken" klicken, wird der Entschlüsselungsschlüssel angezeigt und kann in die Zwischenablage kopiert werden.

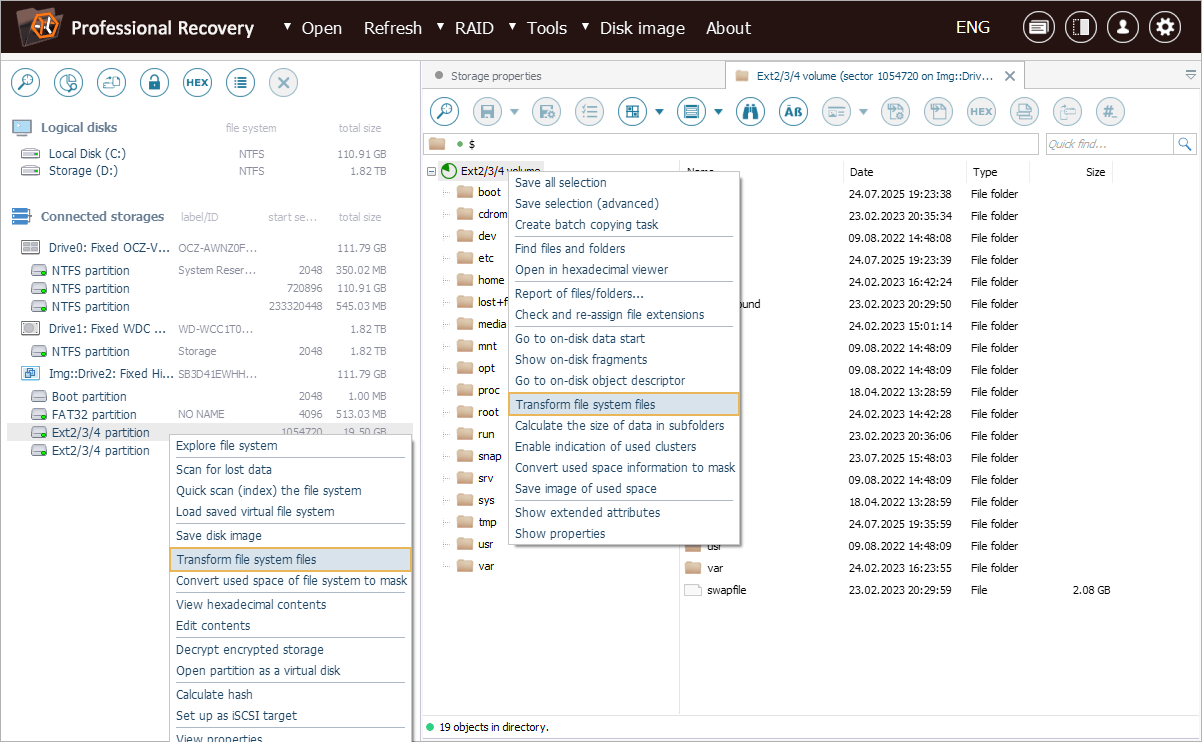

Nun können wir das Standard-Entschlüsselungsverfahren für eCryptfs über die Option "Anwenden der Dateisystem-Transformation" aus dem Kontextmenü des verschlüsselten Dateisystemobjekts durchführen.

Im geöffneten Dialog fügen wir den entschlüsselten Schlüssel in das Feld "Entschlüsselungskennwort" ein und setzen die "Dateinamen-Schlüssellänge" auf 128 Bit, entsprechend den von eCryptfs verwendeten Verschlüsselungsparametern.

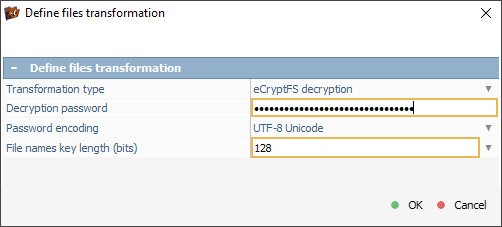

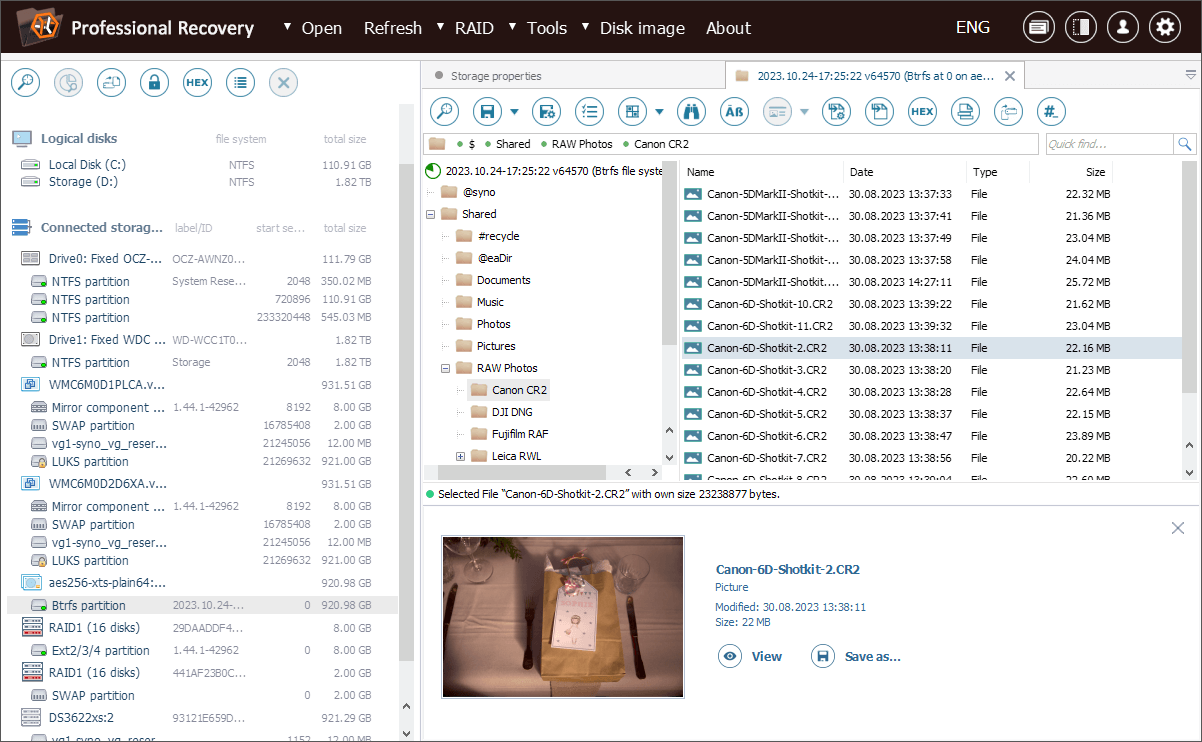

Nach der Bestätigung erstellt UFS Explorer eine neue Registerkarte mit einem eCryptfs-Filter-Volume, die Zugriff auf die entschlüsselten Inhalte des Home-Verzeichnisses des Kunden bietet, sodass wir mit der Wiederherstellung der wichtigen Dokumente beginnen können.

Entsperren eines mit Vault-basiertem LUKS verschlüsselten Synology NAS

Ein weiteres praktisches Beispiel betrifft ein modernes Synology NAS-Gerät mit einer Vault-basierten LUKS-Konfiguration.

Ein Kunde verwendete ein Synology DS3622xs NAS mit DSM 7.2 und aktivierter Volume-Verschlüsselung. Aufgrund eines Hardwarefehlers wurde das NAS unzugänglich. Die Festplatten selbst blieben jedoch unbeschädigt. Der Kunde erinnerte sich an das Verschlüsselungskennwort, verfügte jedoch nicht über die exportierte *.rkey-Datei, die den Entschlüsselungsvorgang erleichtert hätte.

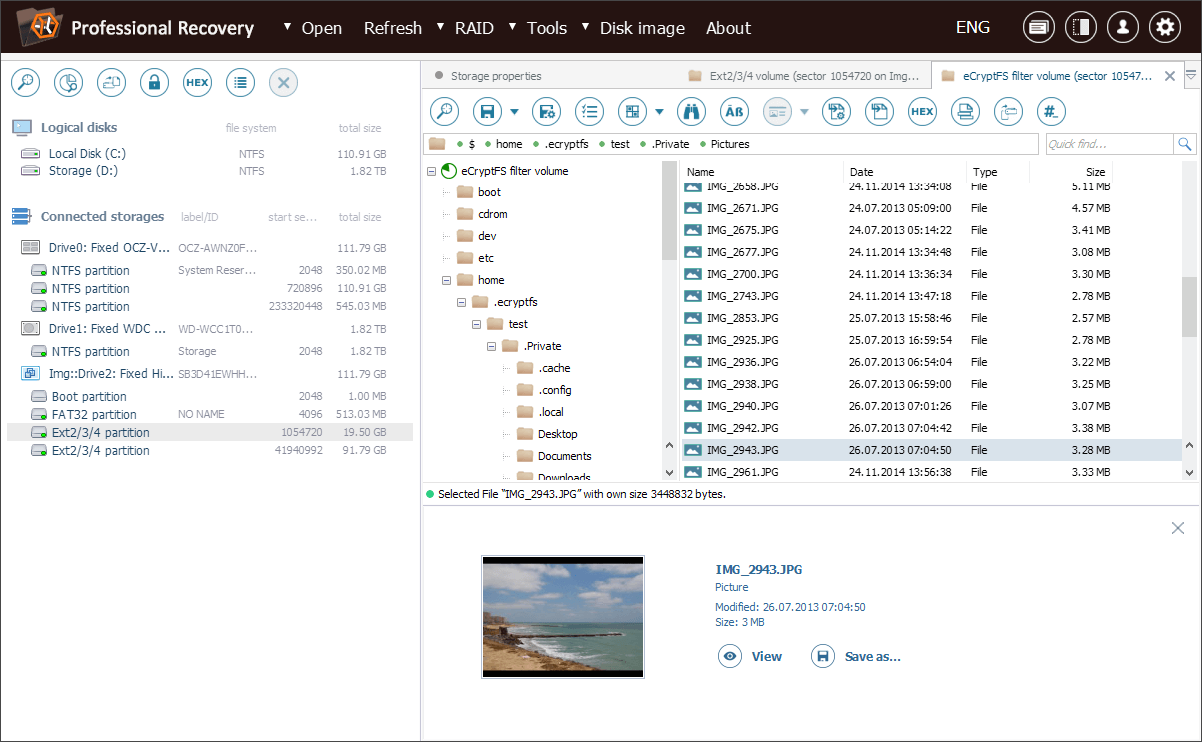

Unser Techniker beginnt mit der Erstellung von Disk-Images der NAS-Laufwerke und öffnet sie in UFS Explorer. Diese Images dienen dazu, das Speicherlayout zu rekonstruieren und die zum Entpacken des Schlüssels erforderlichen Dateien zu sammeln.

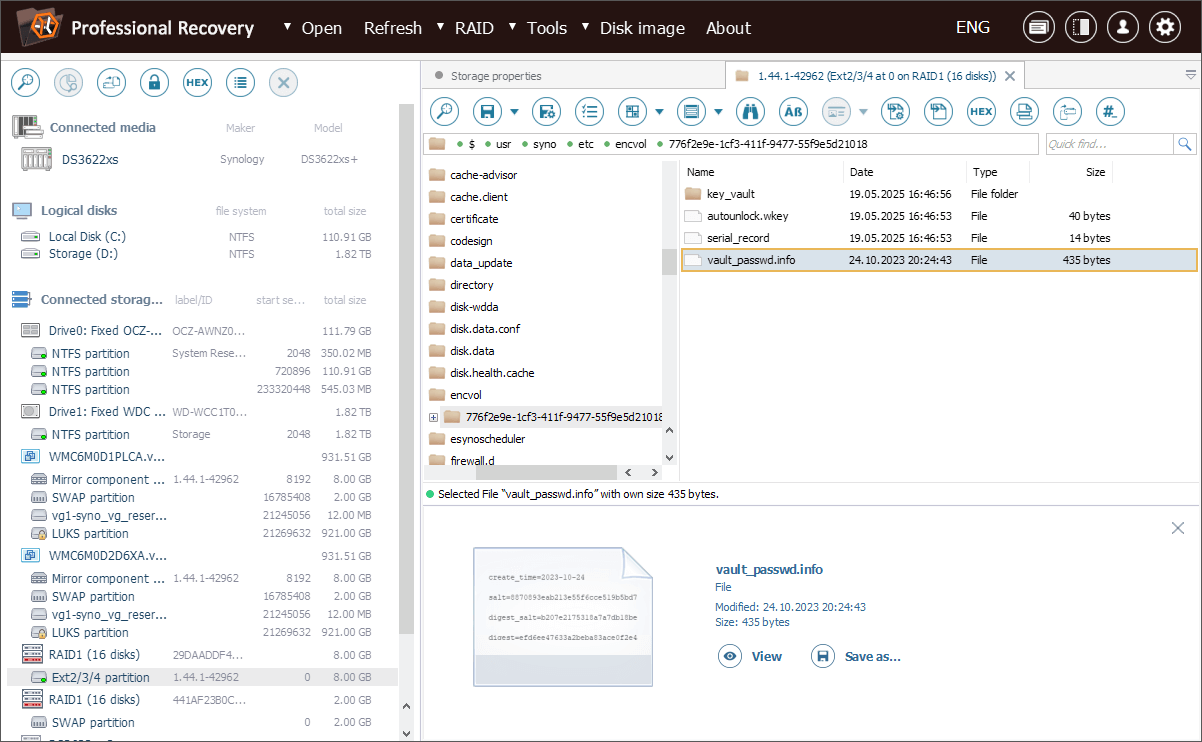

Zunächst suchen wir die Vault-Konfigurationsdatei mit dem Namen vault_passwd.info, die sich auf der Systempartition unter dem Pfad /usr/syno/etc/encvol/<vault_UUID>/ befindet.

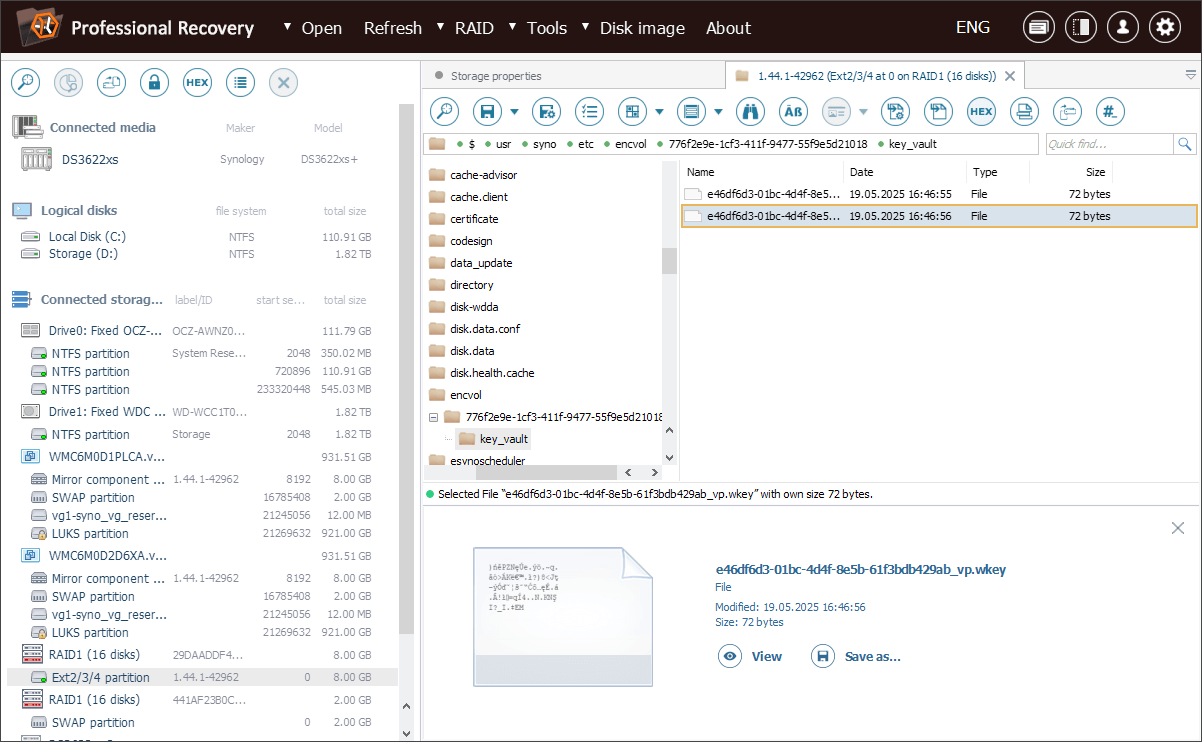

Als Nächstes finden wir die verpackte Schlüsseldatei mit der Erweiterung *.wkey. Sie folgt dem Namensschema <volume>_vp.wkey und befindet sich unter: /usr/syno/etc/encvol/<vault_UUID>/key_vault/.

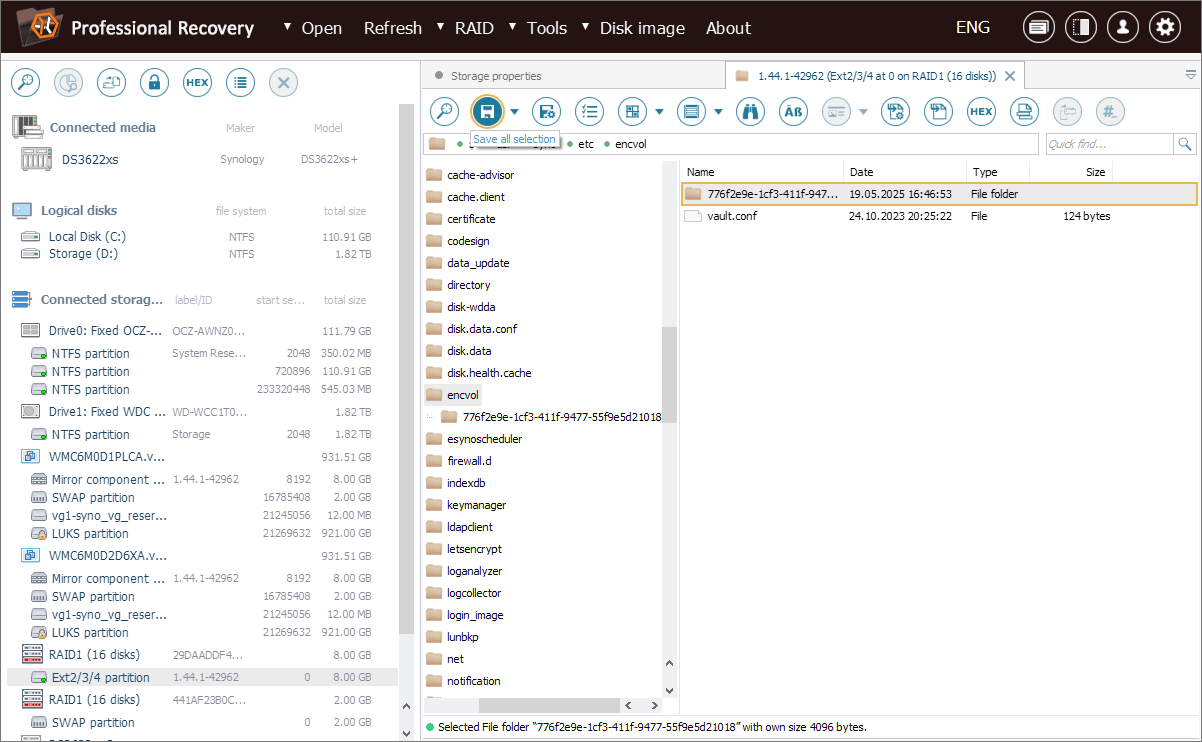

Zur Vereinfachung speichern wir das gesamte Verzeichnis <vault_UUID>.

Nun können wir mit der Option "Tools zum Entpacken von Passwörtern" fortfahren, die im Menü "Tools" von UFS Explorer verfügbar ist.

Im folgenden Dialog wählen wir "Auspacken des Synology Vault-Schlüssels".

Wir geben die Pfade zur Vault-Konfigurationsdatei und zur verpackten Schlüsseldatei an und tragen im Feld "Passwort für den Vault" das vom Benutzer für die Volume-Verschlüsselung festgelegte Kennwort ein.

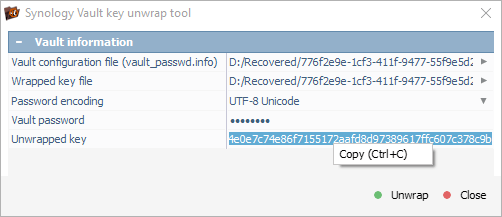

Nach dem Klick auf "Auspacken" extrahiert UFS Explorer den Entschlüsselungsschlüssel für das Volume. Dieser Schlüssel entspricht dem in einer *.rkey-Datei gespeicherten Schlüssel, wird jedoch im Hexadezimalformat statt im Base64-Format dargestellt.

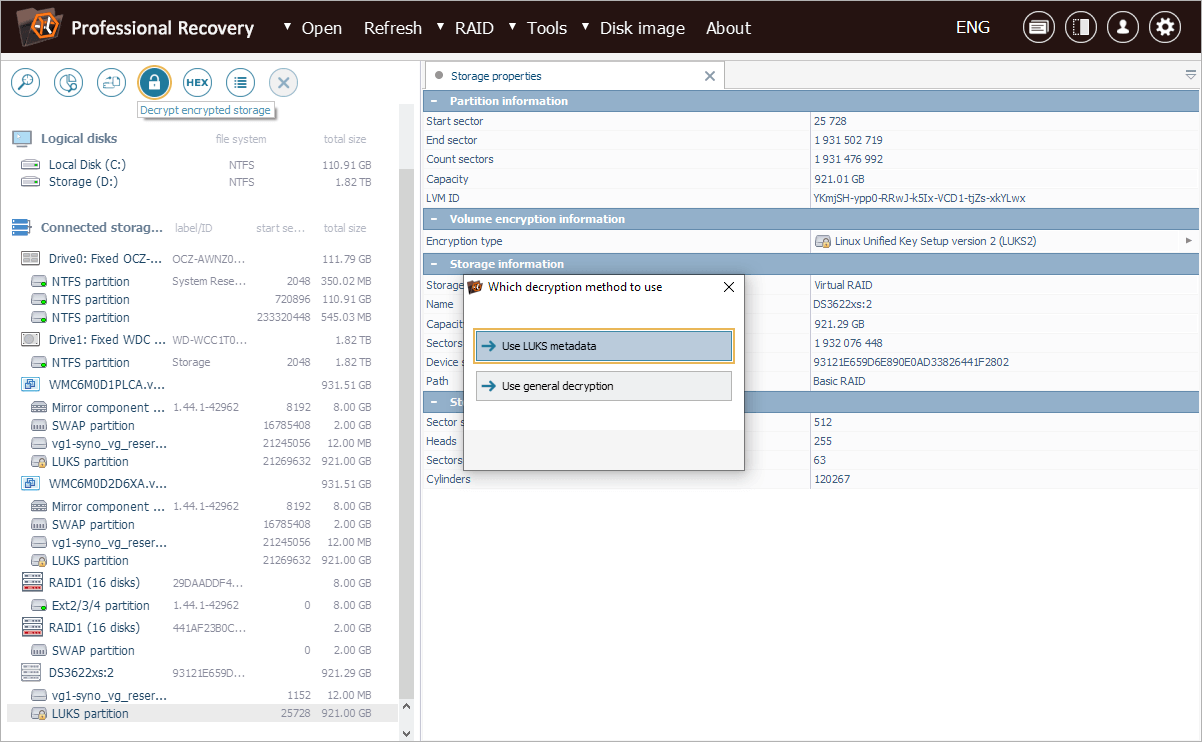

Nachdem wir den Hexadezimalschlüssel kopiert haben, öffnen wir das LUKS-Entschlüsselungstool von UFS Explorer.

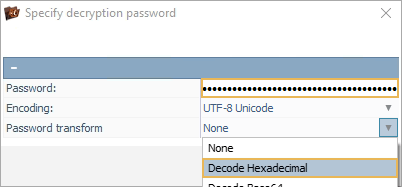

Dort fügen wir den erhaltenen Schlüssel in das Feld "Passwort" ein und achten darauf, dass bei "Passworttransformation" die Einstellung "Hexadezimal dekodieren" gewählt ist, damit die Software ihn korrekt interpretiert.

Mit dem richtigen Entschlüsselungsschlüssel wird das verschlüsselte Volume erfolgreich entsperrt, sodass wir die Daten des Kunden wiederherstellen können.

Letzte Aktualisierung: 6. August 2025