Desenvolver las claves de descifrado en UFS Explorer para eCryptfs en Linux o el cifrado basado en Synology Vault

Diseñados para proteger los archivos confidenciales, los sistemas de cifrado modernos como, por ejemplo, eCryptfs, pueden plantear desafíos significativos para la recuperación de datos o el análisis forense digital. Uno de los problemas posibles radica en que las claves reales que se utilizan para cifrar y descifrar los archivos o carpetas no se almacenan de manera abierta en el disco. En su lugar, pueden estar protegidos con una capa de cifrado adicional conocida como "envoltura de contraseñas" ("password wrapping" en inglés). En este caso, el contenido cifrado puede permanecer inaccesible incluso cuando el almacenamiento físico está intacto y se ingresa una contraseña de usuario válida, a menos que la clave cifrada se desenvuelva correctamente. Gracias a una profunda comprensión de los esquemas de descifrado principales, UFS Explorer puede procesar e interpretar los archivos de las claves envueltas, como los generados por eCryptfs de Linux o por el cifrado LUKS basado en Vault de Synology. Al revelar las claves de cifrado originales, el software permite a los especialistas acceder a los datos cifrados que, de otro modo, permanecerían bloqueados.

Desenvolver contraseñas en UFS Explorer

La práctica de envoltura de las claves de cifrado es bastante común entre las tecnologías de cifrado modernas. Por ejemplo, en el caso del cifrado predeterminado de la carpeta home en Linux, el sistema genera la clave de cifrado real de forma aleatoria. Esta clave luego se envuelve (es decir, se cifra) utilizando la contraseña de inicio de sesión del usuario y se almacena en forma cifrada en un archivo de clave dedicado generalmente llamado "wrapped-passphrase" y ubicado en ~/.ecryptfs/. Por lo tanto, ingresar la contraseña de usuario no es suficiente para obtener acceso al volumen cifrado; se requiere llevar a cabo el procedimiento específico de desenvoltura de la clave para obtener la clave de descifrado real.

El mecanismo simplificado basado en eCryptfs (se utiliza en los NAS de Asustor y los modelos más viejos de Synology bajo DSM 7.1 y versiones anteriores), por el contrario, permite desbloquear la carpeta compartida cifrada al ingresar la contraseña de usuario sola. Sin embargo, si la contraseña se ha perdido y el NAS no se arranca, la única solución viable es tratar de sacarla desde un archivo de clave de respaldo (por ejemplo, *.key o keystore) lo que también requiere realizar el procedimiento de desenvoltura.

Un mecanismo propietario similar a este antes mencionado se implementa en los dispositivos NAS más nuevos de Synology. En este caso, el contenido de un volumen cifrado está protegido por LUKS con una clave de cifrado AES que se genera aleatoriamente. Esta clave luego se cifra (se envuelve) utilizando la contraseña definida por el usuario y se almacena en el contenedor especial Encryption Key Vault junto con los metadatos requeridos para desenvolverla. El usuario puede optar por exportar la clave de cifrado en formato Base64 como un archivo *.rkey que posteriormente se puede utilizar para llevar a cabo el descifrado. No obstante, si el archivo *.rkey no se puede restaurar, la contraseña sola no es suficiente para obtener acceso a los datos; también hay que procesar el fichero de la clave envuelta y los archivos de Vault para obtener la clave de cifrado real.

Las ediciones Professional y Technician de UFS Explorer ofrecen herramientas dedicadas que permiten a los especialistas en recuperación de datos extraer las claves de cifrado utilizables desde los materiales de claves envueltas proporcionados por eCryptfs de Linux o por el cifrado LUKS basado en Synology Vault. Esto facilita el desbloqueo del contenido cifrado para la recuperación de datos o el análisis forense posterior.

Para desenvolver la clave, se requieren los siguientes datos:

Para el cifrado del directorio /home en Linux:

- El archivo "wrapped-passphrase" (normalmente se encuentra en ~/.ecryptfs/);

- La contraseña de usuario (frase de acceso / passphrase).

Para un NAS de Synology con DSM 7.2+ (cifrado LUKS basado en Vault):

- El archivo de configuración de Vault (vault_passwd.info);

- El archivo de la clave de cifrado envuelta (*.wkey);

- La contraseña que se utilizó al crear el volumen cifrado.

Para los NAS de Asustor y los modelos heredados de Synology (cifrado basado en eCryptfs):

- El archivo de clave de respaldo (*.key o keystore).

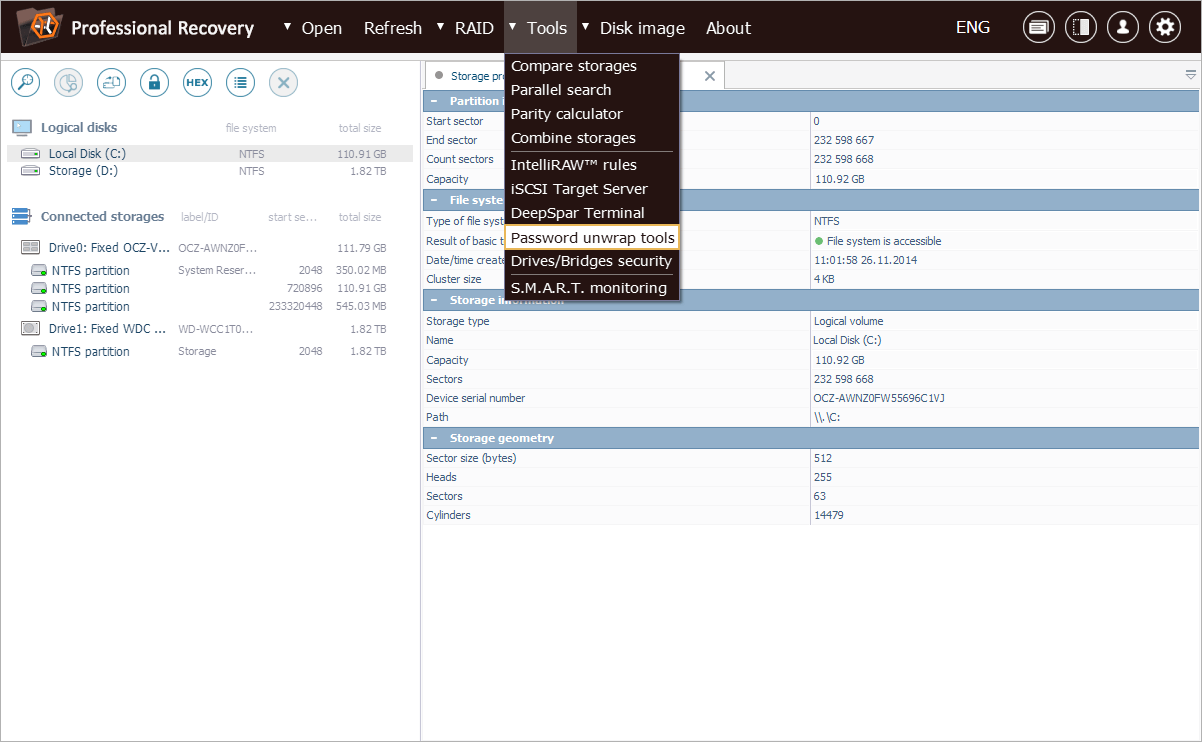

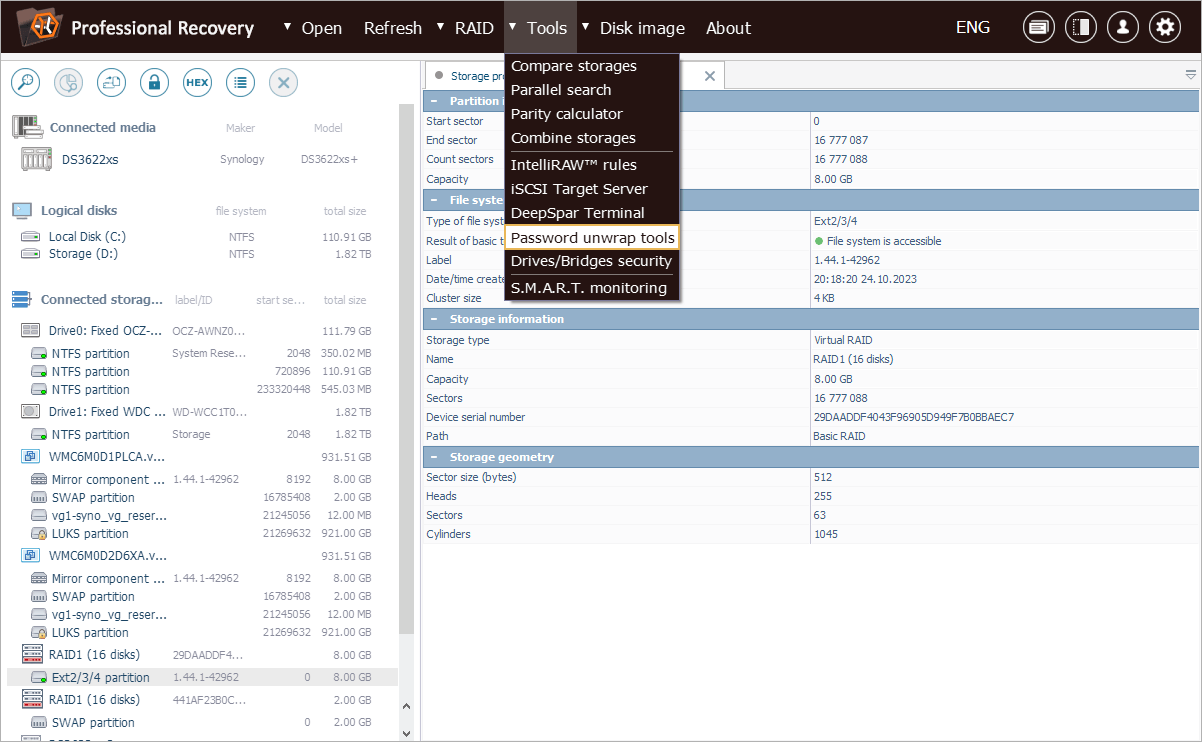

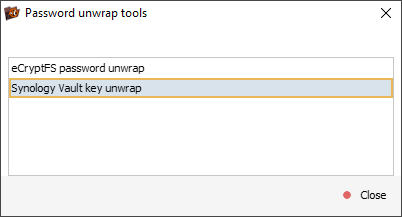

Esta función está disponible en UFS Explorer mediante la opción "Herramientas para desenvolver contraseñas" del menú "Herramientas".

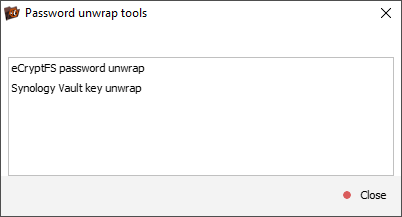

En la ventana que se abre, se muestra al usuario una lista de utilidades para desenvolver claves. Cuando se selecciona una opción, se abre un cuadro de diálogo dedicado al tipo de cifrado correspondiente.

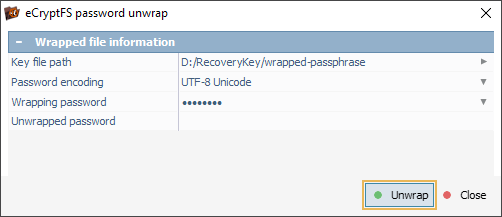

Si se trata de eCryptfs, el usuario debe proporcionar la ruta al archivo de la clave envuelta, seleccionar la codificación de contraseña adecuada, introducir la contraseña de desenvoltura y, a continuación, hacer clic en "Desenvolver" para obtener la clave de cifrado real.

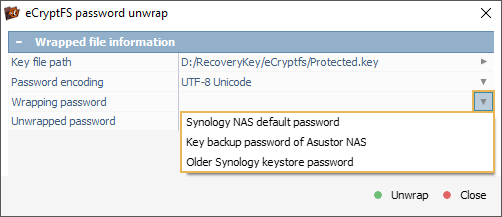

En caso de una implementación simplificada de eCryptfs en un NAS, se puede seleccionar la contraseña de desenvoltura predeterminada en la lista desplegable.

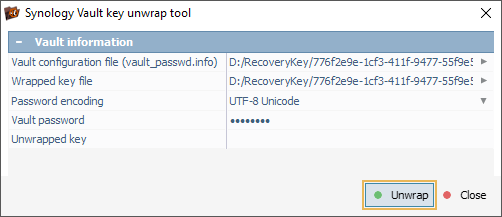

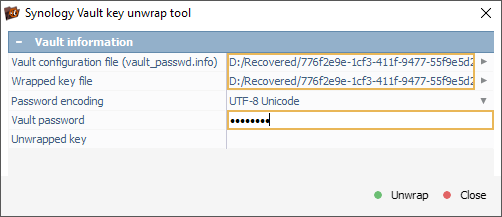

Y si se utiliza Synology Vault, el usuario debe cargar los archivos de configuración de Vault y de la clave envuelta, seleccionar la codificación de contraseña necesaria, introducir la contraseña de Vault y pulsar el botón "Desenvolver" para extraer la clave de descifrado.

Descifrar la carpeta home cifrada en Linux

El siguiente ejemplo demuestra cómo se puede utilizar la función de desenvoltura de claves en UFS Explorer para recuperar el directorio home cifrado en Linux.

En este caso, el cliente perdió el acceso a su instalación de Ubuntu tras un corte de energía repentino. Después del accidente algunos documentos importantes se quedaron atrapados en el directorio /home que se había cifrado de manera predeterminada con eCryptfs. El cliente nos proporcionó la contraseña correcta de su cuenta del sistema.

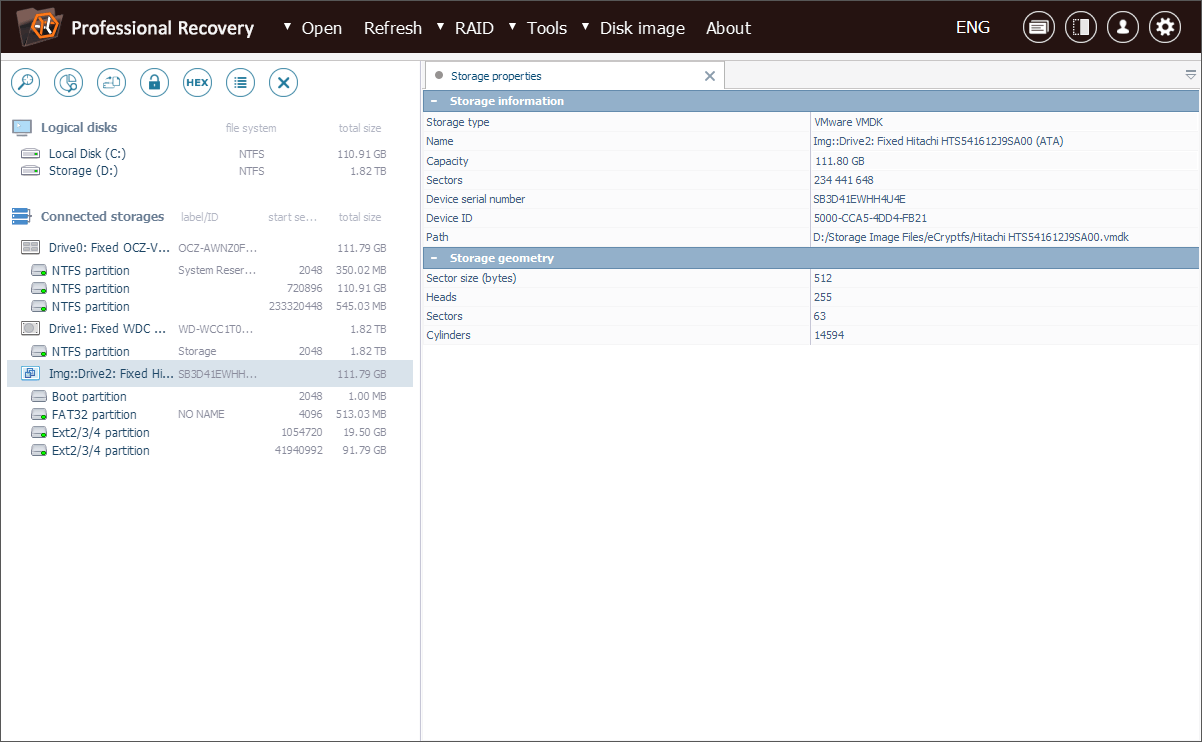

Nuestro técnico creó una imagen de disco de la unidad extraída del ordenador del cliente y la abrió en UFS Explorer para el análisis posterior.

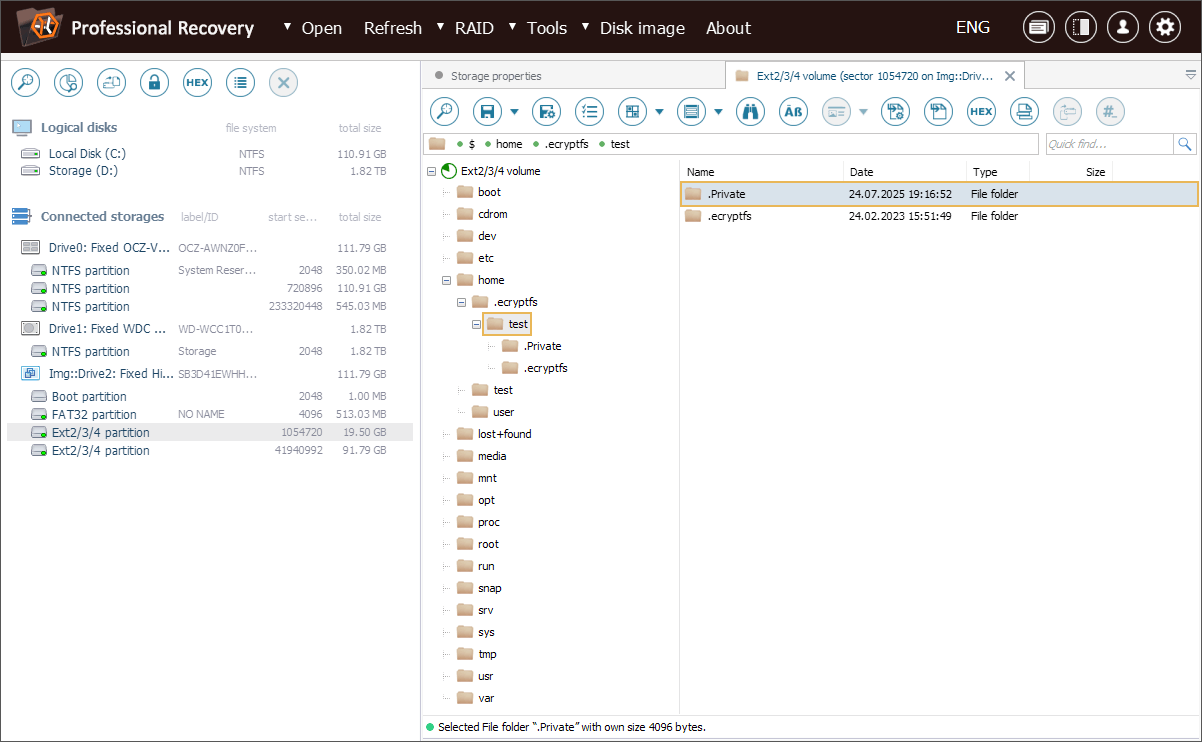

Los datos cifrados se encuentran en la carpeta .ecryptfs, en concreto, en la subcarpeta .Private del directorio home del usuario (en nuestro ejemplo, el nombre del usuario es "test").

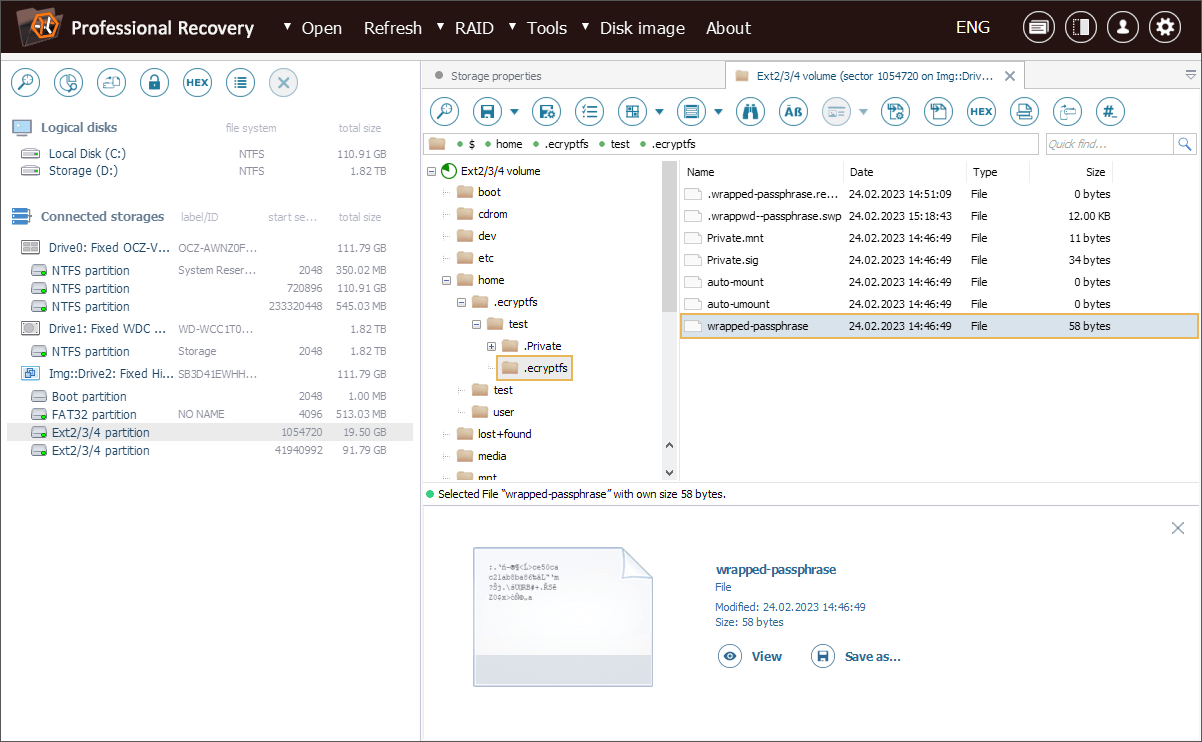

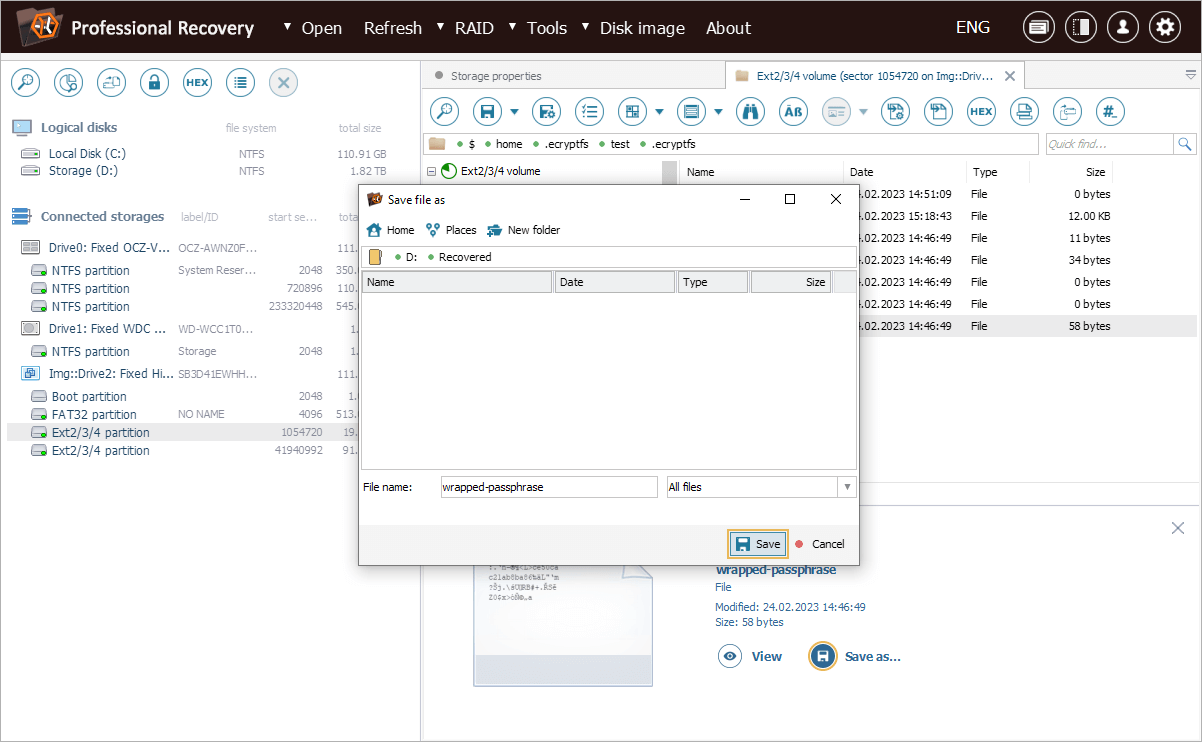

En .ecryptfs, hay un archivo crucial llamado "wrapped-passphrase" que contiene la clave de cifrado real del usuario que se envolvió (se cifró) utilizando su contraseña de inicio de sesión.

Este archivo "wrapped-passphrase" debe copiarse a un lugar seguro para poder recuperar la clave de cifrado original en el futuro.

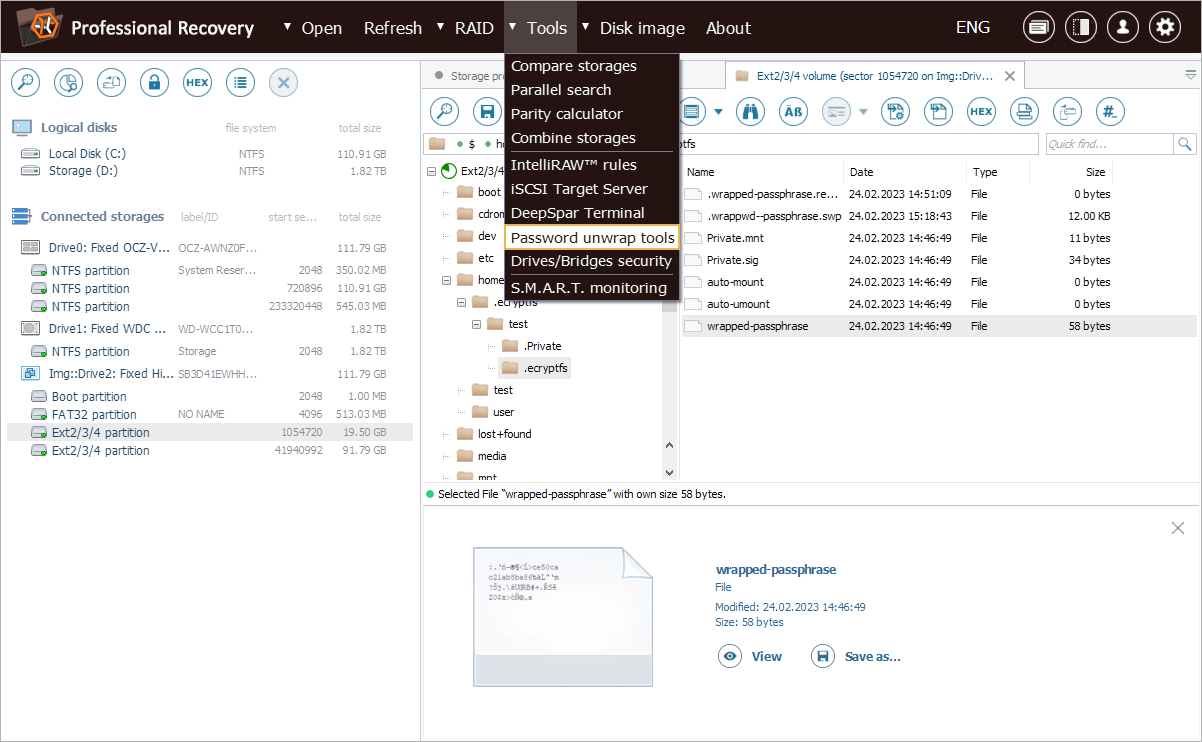

Luego, hay que seleccionar la opción "Herramientas para desenvolver contraseñas" del menú "Herramientas" y hacer clic en la opción "Desenvolver contraseña de eCryptfs".

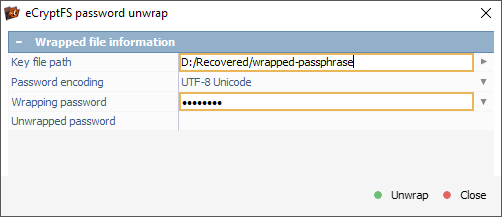

En el cuadro de diálogo abierto, cargamos el archivo "wrapped-passphrase" mediante el campo "Ruta del archivo de clave" y especificamos la contraseña de inicio de sesión del usuario en el campo "Contraseña de envoltura".

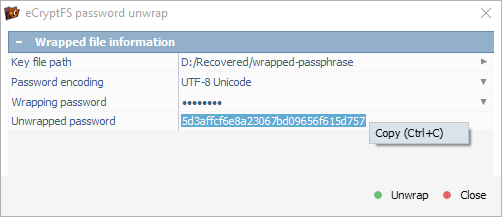

Tras pulsar el botón "Desenvolver", la clave de descifrado aparece en el campo respectivo y se debe copiar al portapapeles.

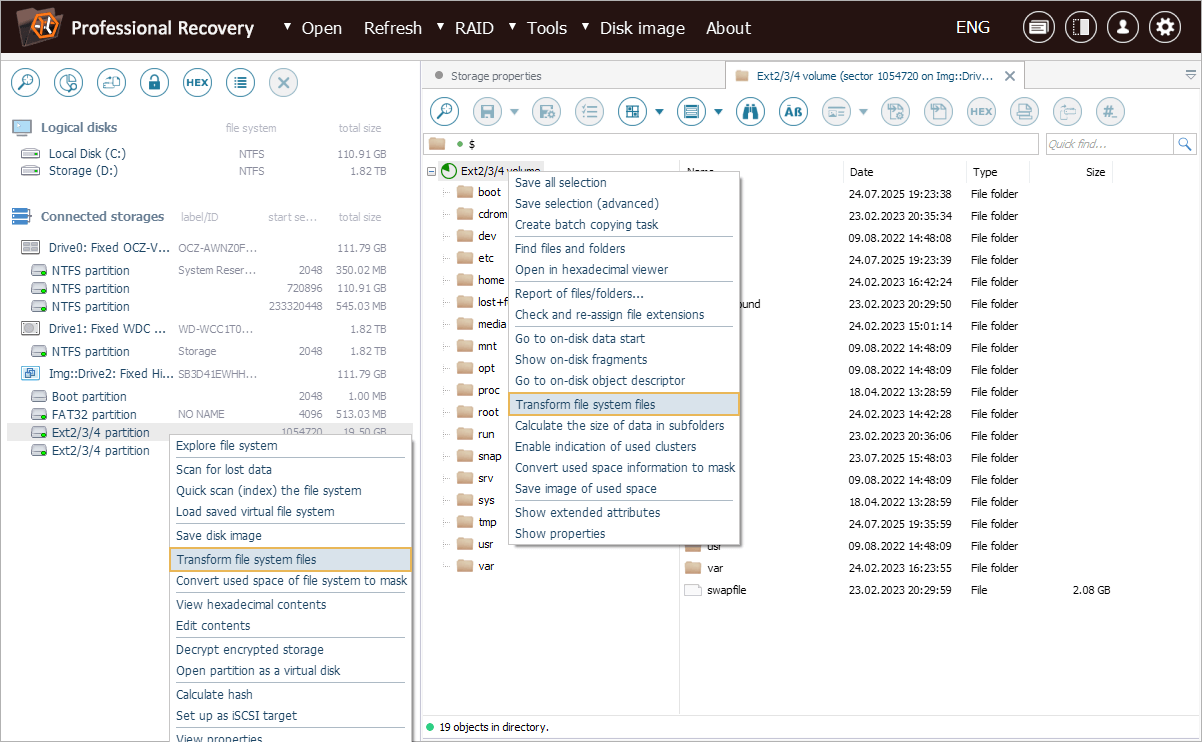

Ahora podemos llevar a cabo el procedimiento estándar de descifrado de eCryptfs mediante la opción "Transformar archivos del sistema de archivos" del menú contextual del objeto del sistema de archivos cifrado.

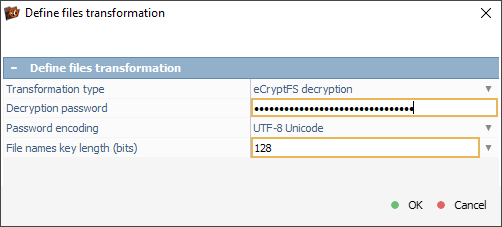

En el cuadro de diálogo nuevo, pegamos la clave descifrada que hemos copiado en el campo "Contraseña de descifrado" y configuramos la "Longitud de clave de nombres de archivo" como 128 bits de acuerdo con los parámetros de cifrado que utiliza eCryptfs.

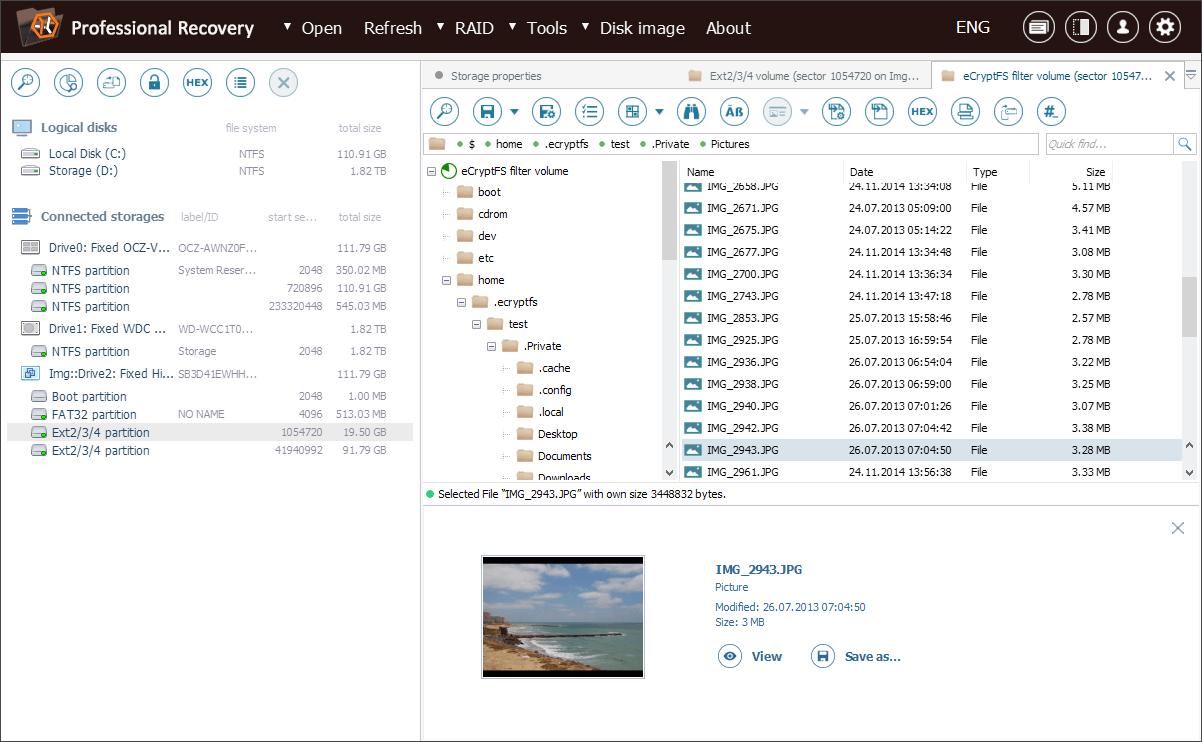

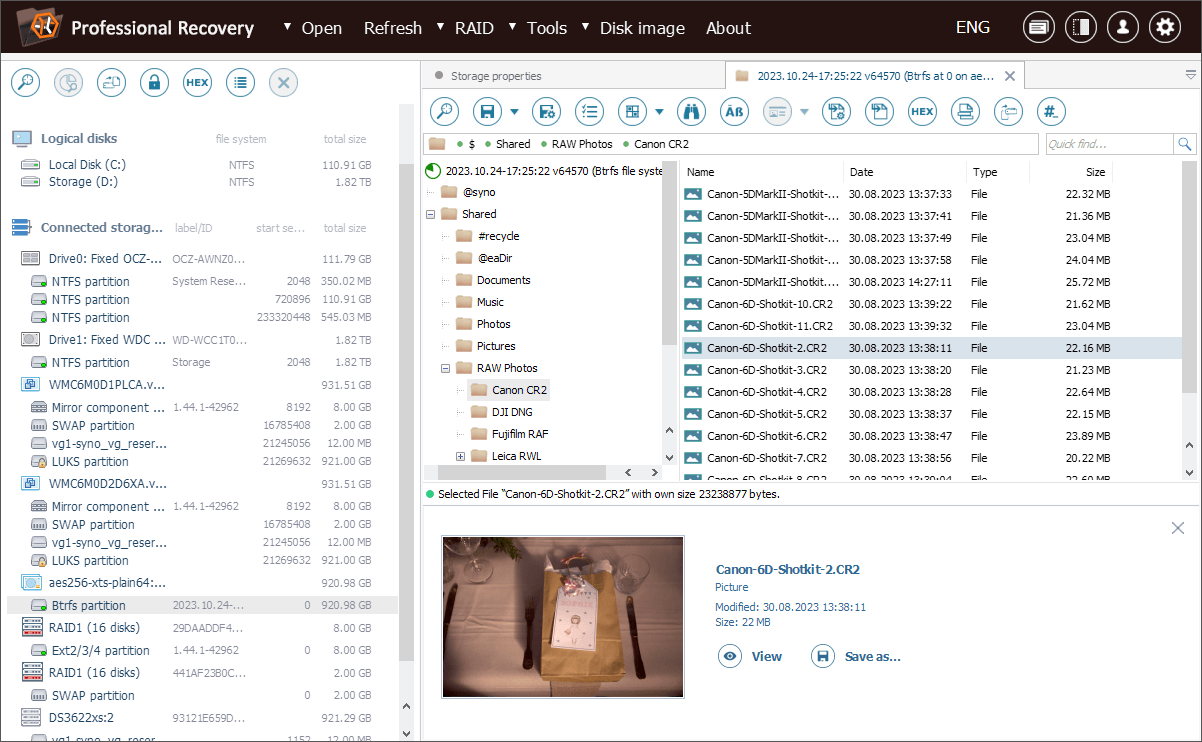

Tras hacer clic en "Ok", UFS Explorer abre una nueva pestaña "Volumen de filtro de eCryptfs" que brinda acceso al contenido descifrado de la carpeta home del cliente, por lo que podemos proceder a recuperar sus documentos importantes.

Desbloquear un NAS de Synology cifrado con LUKS basado en Vault

Ahora le mostramos cómo se utiliza dicha función al trabajar con un dispositivo NAS de Synology moderno con una configuración de LUKS basada en Vault.

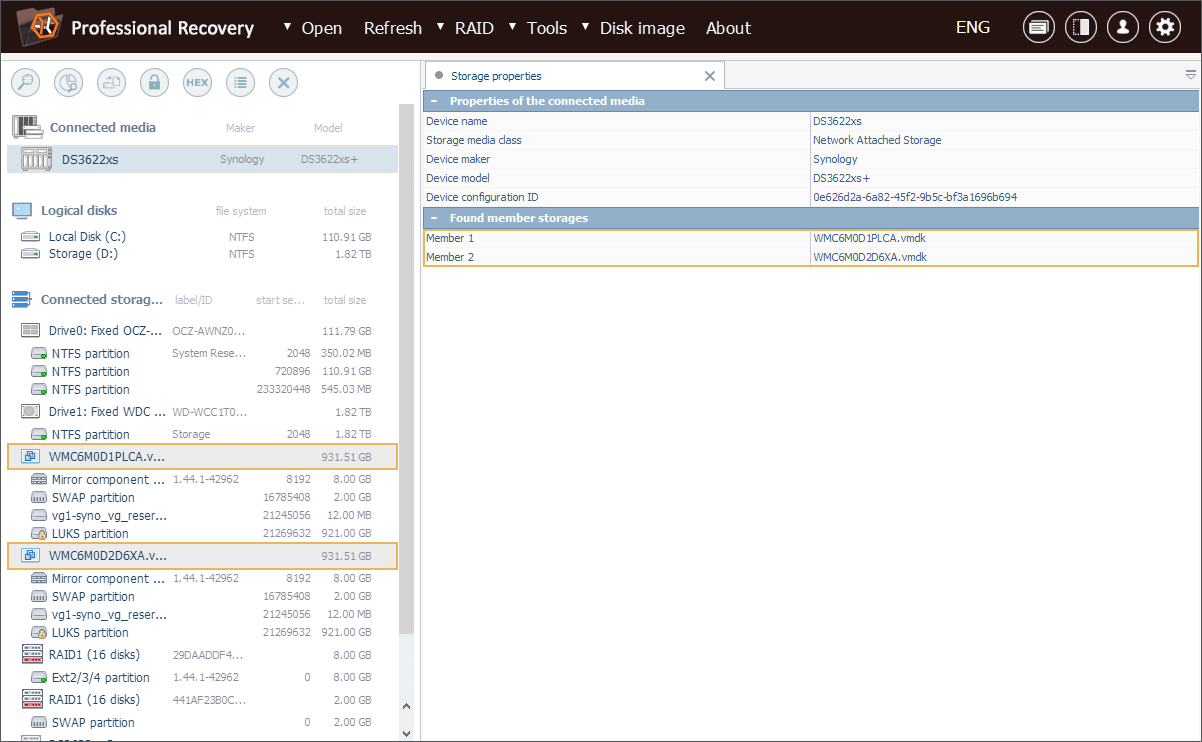

Nuestro cliente utilizaba un Synology DS3622xs NAS con DSM 7.2 y con el cifrado de volumen habilitado. El hardware del NAS falló lo que dejó el almacenamiento inaccesible. Sin embargo, los discos duros no fueron dañados. El cliente tiene la contraseña de cifrado, pero no tiene el archivo *.rkey exportado que podría simplificar el proceso de descifrado.

Nuestro especialista primero creó imágenes de disco de las unidades del NAS afectado y luego las abrió en UFS Explorer. Estas imágenes se necesitan para reconstruir el diseño del almacenamiento y recopilar los archivos necesarios para desenvolver la clave.

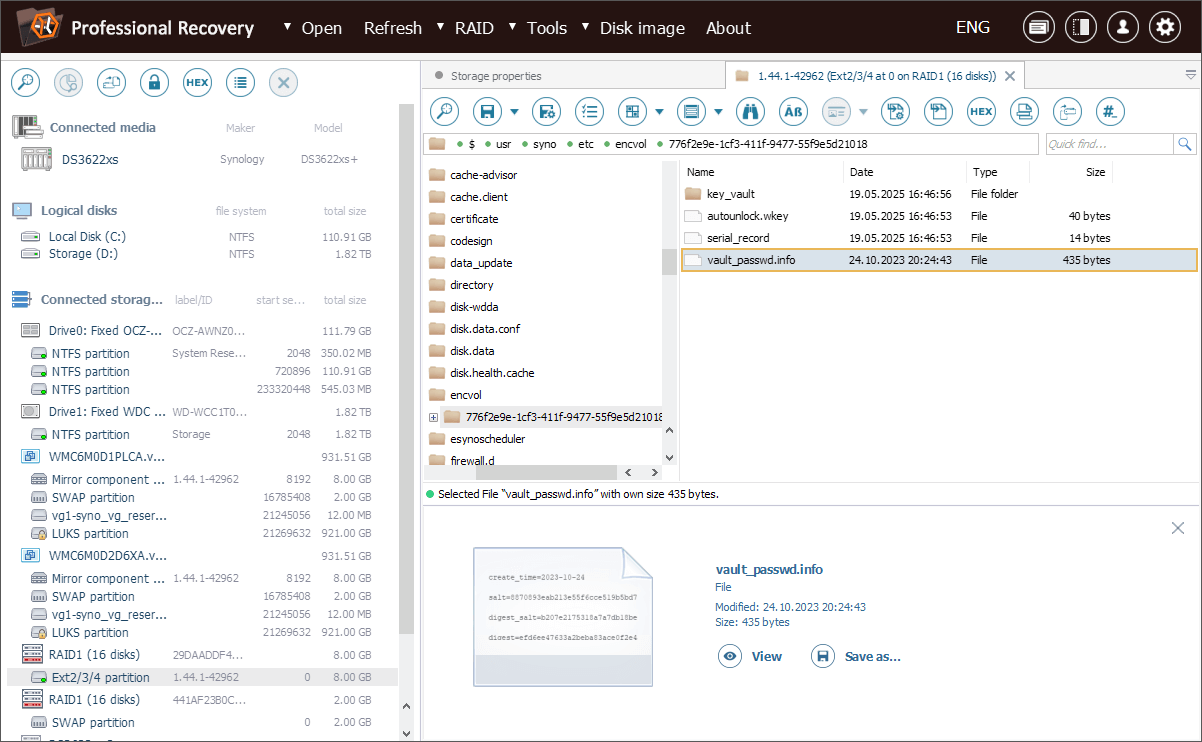

Ahora se debe encontrar el archivo de configuración de Vault llamado vault_passwd.info que se encuentra en la partición del sistema, en particular, en /usr/syno/etc/encvol/<vault_UUID>/.

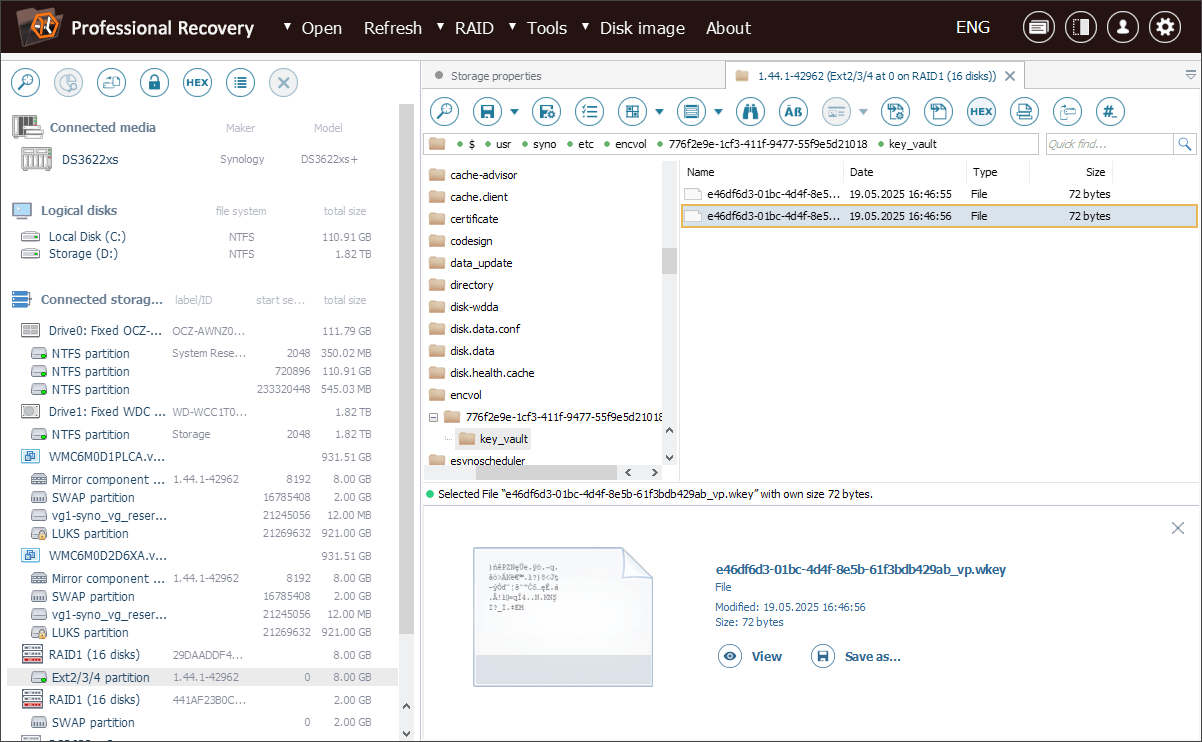

A continuación, buscamos el archivo de la clave envuelta con la extensión *.wkey. Su formato de nombre es <volume>_vp.wkey y se encuentra en /usr/syno/etc/encvol/<vault_UUID>/key_vault/.

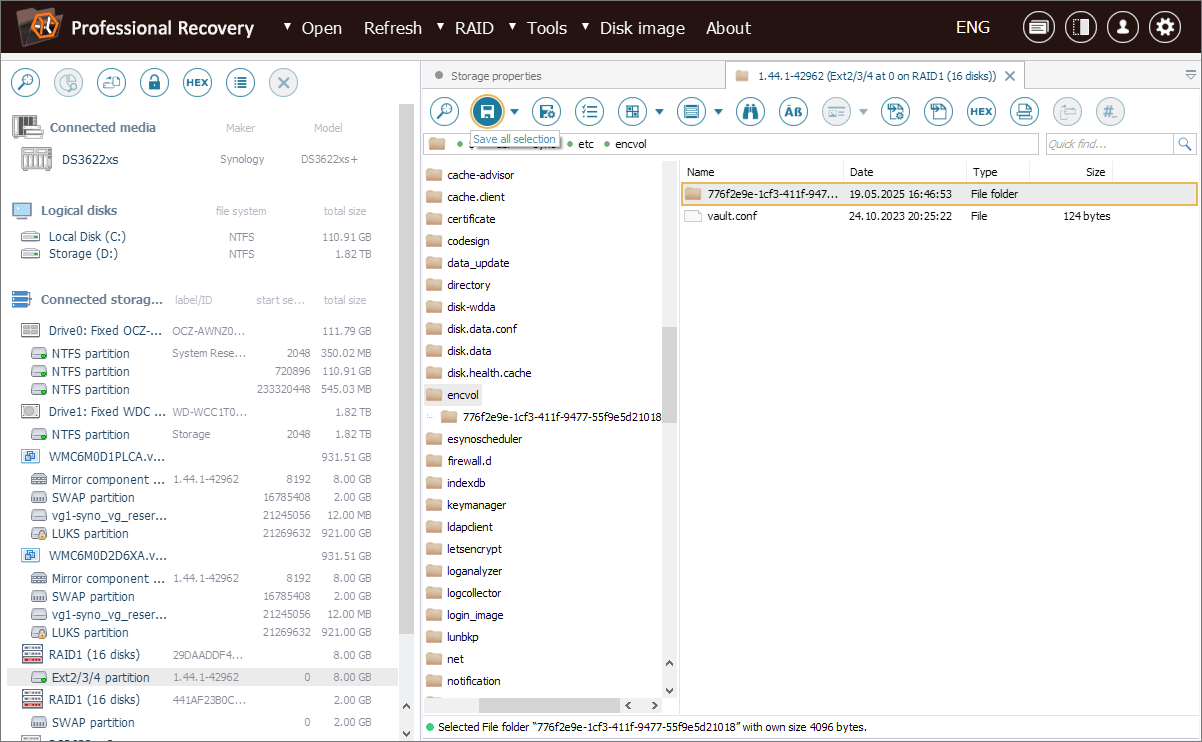

Para una mayor comodidad, guardamos todo el directorio <vault_UUID>.

Ahora podemos utilizar la opción "Herramientas para desenvolver contraseñas" disponible en el menú "Herramientas" de UFS Explorer.

En el cuadro de diálogo que se abre, seleccionamos "Desenvolver clave de Synology Vault".

Especificamos las rutas del archivo de configuración de Vault y del archivo de la clave envuelta. A continuación, en el campo "Contraseña de Vault", ingresamos la contraseña que el usuario especificó a la hora de cifrar el volumen.

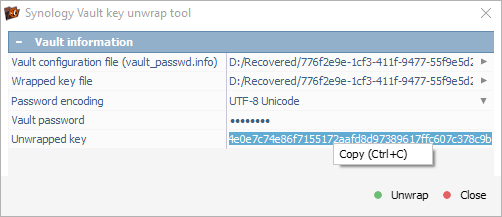

Cuando se hace clic en "Desenvolver", UFS Explorer extrae la clave de descifrado del volumen. Esta clave es equivalente a la almacenada en el archivo *.rkey, pero se presenta en formato hexadecimal en lugar de Base64.

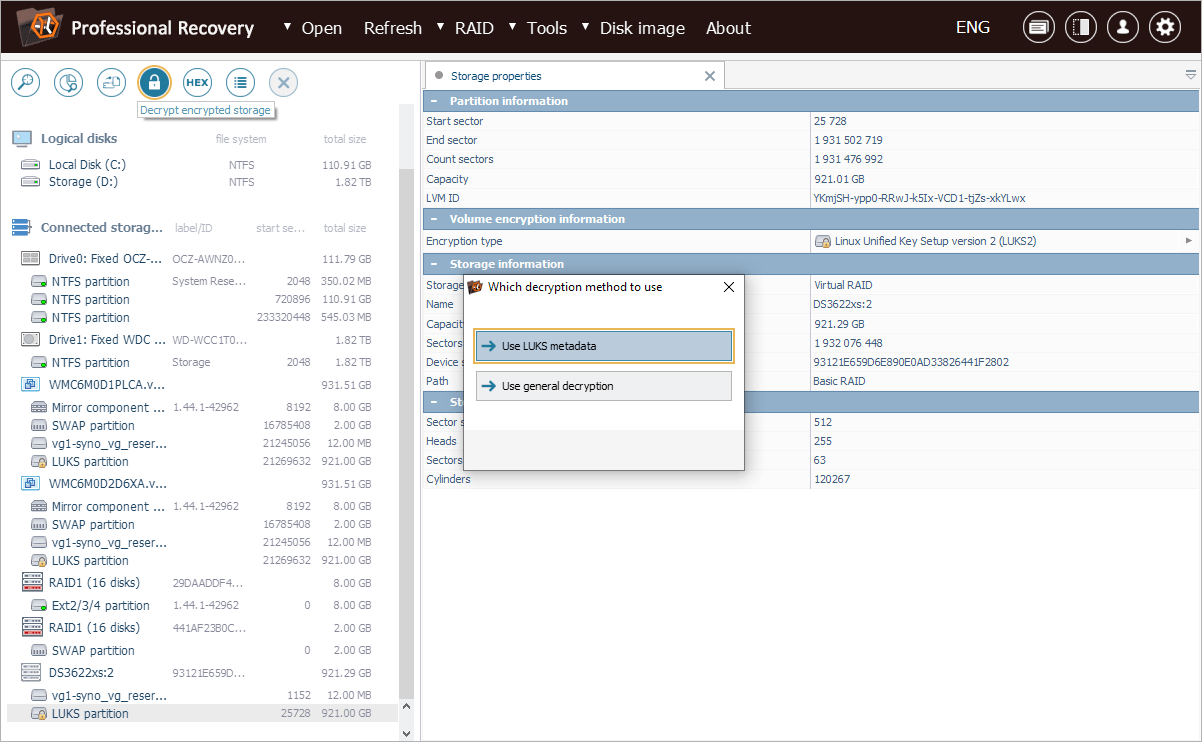

Tras copiar la clave en formato hexadecimal, abrimos la herramienta dedicada de UFS Explorer para realizar el descifrado de LUKS.

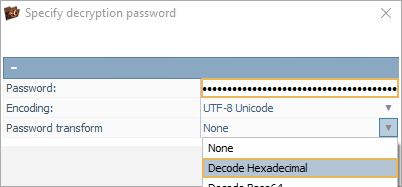

En la ventana de la herramienta, pegamos la clave obtenida en el campo "Contraseña" y nos aseguramos de que la "Transformación de contraseña" esté configurada como "Decodificar hexadecimal" para que el software pueda interpretarla correctamente.

Con la clave desenvuelta, el volumen cifrado se desbloquea correctamente, lo que nos permite proceder a la recuperación de los datos del cliente.

Última actualización: 6 de agosto de 2025